Un nouveau rapport Kaspersky démontre que la majorité des attaques par ransomware menées en 2022 ont été initiées en exploitant des applications grand public, des données provenant de comptes compromis et des e-mails malveillants.

Tribune – Selon le rapport IT Security Economics, plus de 40 % des entreprises ont été confrontées à au moins une attaque de ransomware en 2022. Concernant les frais engagés pour récupérer les données subtilisées, les PME ont dépensé en moyenne 6 500 dollars, et les grandes entreprises jusqu’à 98 000 dollars. Ces chiffres révèlent que les attaques par ransomware sont encore très répandues et peuvent frapper n’importe quelle entreprise à n’importe quel moment, avec pertes et fracas.

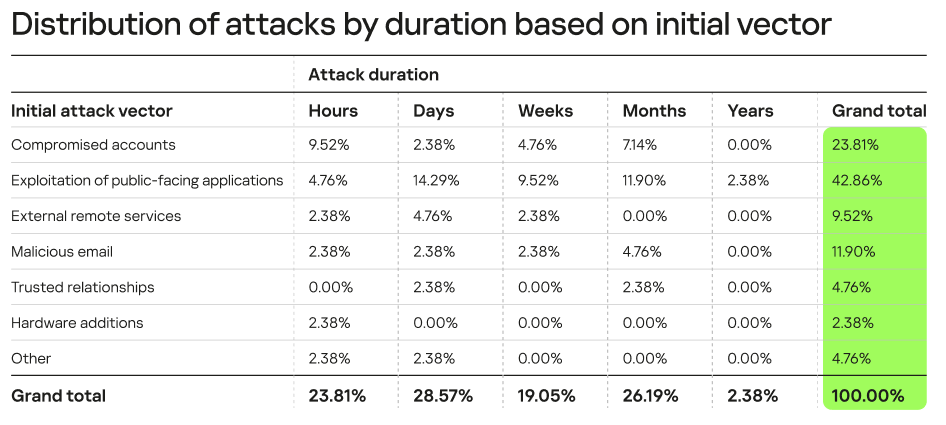

Les statistiques du rapport Kaspersky Incident Response Analyst Report : The nature of cyber incidents dévoilent les principaux vecteurs d’attaques initiaux utilisés en 2022 : 43 % des attaques par ransomware étudiées par les experts de Kaspersky en 2022 ont débuté par l’exploitation d’applications grand public, suivies par l’exploitation de données provenant de comptes compromis et de mails malveillants, avec respectivement 24 % et 12 % des cas analysés. La finalité des attaques analysées ne sont ni l’extorsion ni le chiffrement de données, mais l’extraction de données personnelles, de propriété intellectuelle et d’autres informations sensibles.

Dans la plupart des cas, les identifiants connus avaient déjà été compromis et il n’y avait plus de documents à analyser au moment où la compromission a été découverte du fait de la rotation des logs, de sorte qu’il n’a pas été possible d’enquêter sur la manière dont ces données ont été divulguées en premier lieu.

Le rapport révèle également que les attaques par ransomware les plus longues ont été initiées en exploitant des applications grand public, un peu plus de 2 % d’entre elles ayant duré un an ou plus.

« Les problèmes de sécurité persistants liés aux mots de passe, aux vulnérabilités des logiciels et à l’ingénierie sociale deviennent des vecteurs d’accès initiaux pour les attaquants, qui leur offrent des moyens illimités de perpétrer leurs activités malveillantes. Pour minimiser le potentiel de telles activités, il est important que les entreprises mettent en place une politique de mots de passe robuste, contrôlent attentivement la gestion des correctifs, organisent la formation de leurs employés et prennent des mesures anti-phishing régulièrement mises à jour » commente Konstantin Sapronov, responsable de la Global Emergency Response Team chez Kaspersky.

Pour protéger les entreprises contre d’éventuelles menaces de ransomware, les experts de Kaspersky font les recommandations suivantes :

-

Effectuez des sauvegardes régulières du système et, si possible, conservez les données sauvegardées sur des appareils qui ne sont pas connectés au réseau informatique de l’entreprise. Les informations seront ainsi protégées si l’ensemble du réseau est compromis.

-

Lancez la mise à jour du système d’exploitation ou des logiciels d’entreprise dès qu’elles sont proposées, afin de fournir des mises à jour de sécurité essentielles, ainsi que des fonctionnalités qui peuvent faciliter le travail.

-

Utilisez des mots de passe forts pour accéder aux services de l’entreprise et une authentification multifactorielle pour accéder aux services à distance.

-

Parlez aux employés des diverses menaces de cybersécurité qu’ils peuvent rencontrer, en soulignant les menaces potentielles telles que les mails d’hameçonnage, les sites web indésirables ou les logiciels téléchargés à partir de sources tierces. Envisagez des formations et des tests interactifs pour vous assurer que le personnel reste vigilant.

-

Utilisez des services et des solutions pour identifier et stopper l’attaque à un stade précoce, avant que les cybercriminels n’atteignent leurs objectifs.

-

Optimisez votre arsenal d’outils de cybersécurité en mettant en œuvre des solutions de détection et de réponse étendues qui collectent la télémétrie à partir de différentes sources de données, y compris les données des terminaux, du réseau et du cloud, afin de permettre une vision globale de l’état de sécurité, et de pouvoir détecter et répondre rapidement aux menaces existantes.