L’heure est grave ! Selon des chercheurs en sécurité, des cybercriminels auraient réussi à pénétrer des serveurs du constructeur et à diffuser sur des centaines de milliers de machine de fausses mises à jour contenant un malware.

De son côté, Asus nie toute compromission de son infrastructure. La dangerosité est maximale : en effet, les mises à jour en question sont bien signée en bonne et due forme par les certificats Asus.

Les chercheurs en sécurité de Kaspersky Labs viennent de révéler ShadowHammer, une attaque informatique particulièrement sophistiquée qui a permis d’installer une porte dérobée sur des centaines de milliers d’ordinateurs de cette marque taïwanaise. L’attaque s’est déroulée entre juin et novembre 2018.

Comment cela a t-il été possible ? Les pirates ont réussi à diffuser directement leur malware en l’embarquant au sein du service de mise à jour officiel Asus Live Update. La porte dérobée était camouflée dans un fichier de mise à jour dont l’authenticité ne pouvait pas être remise en cause, car il était signé par un certificat électronique d’Asus, et donc non détectable.

L’opération a été expliqué par Motherboard et pointe du doigt les caractéristiques inhabituelles de cette cyberattaque, qui rappelle celle ayant frappé CCleaner en 2017. C’était aussi une supply chain attack et une version du logiciel piégée avec un code malveillant avait pu être diffusée.

Il s’agit donc d’une attaque informatique similaire au niveau de la gestion de la chaîne logistique (supply chain attack) de l’industriel taïwanais. C’est une affaire très sérieuse : L’outil en question est non seulement en mesure de mettre à jour des logiciels, mais aussi d’apporter des changements à l’UEFI et au BIOS des machines infectées.

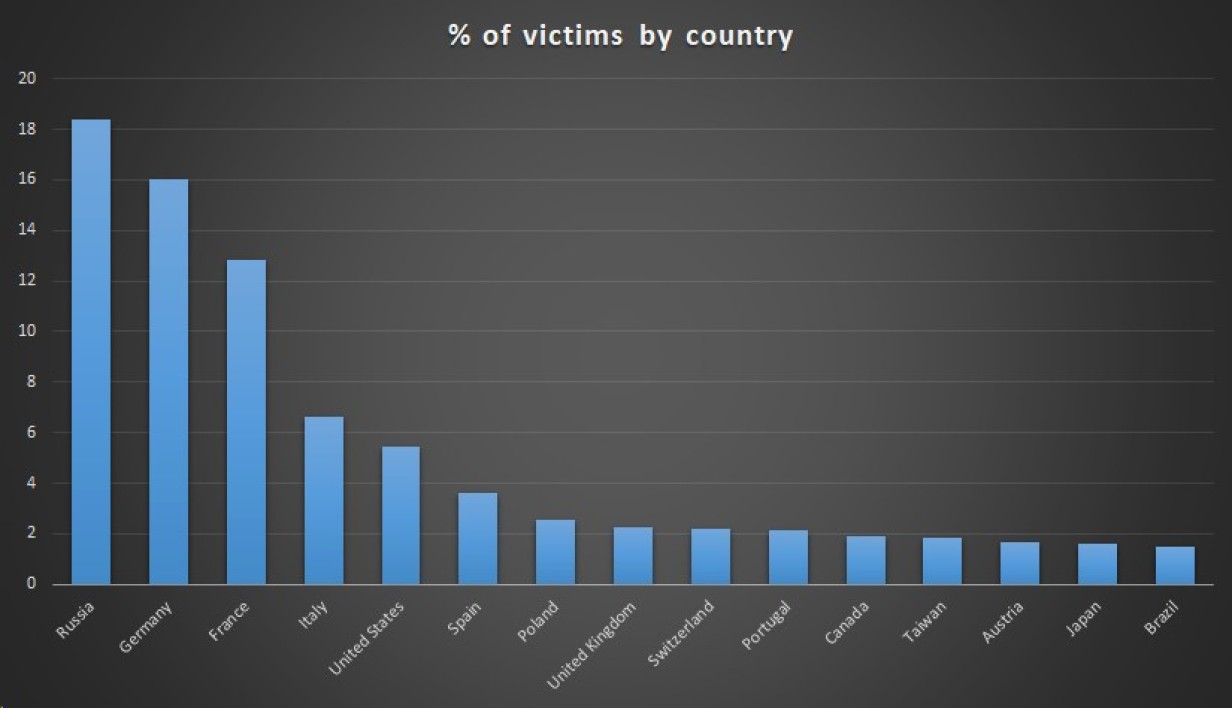

Le nombre de victimes détecté par Kaspersky est estimé à 57000 infections auprès de ses clients, principalement en Russie, en Allemagne et en France. De son côté, Symantec en a identifié 13 000. Par conséquent, les chercheurs estiment que le nombre total d’infections est de l’ordre de plusieurs centaines de milliers.

Cependant, il faut noter que les cybercriminels ne ciblaient que 600 cible de 600 ordinateurs spécifiques dont les adresses MAC étaient codées en dur dans le malware, sous la forme d’empreintes MD5. Si l’adresse MAC de l’ordinateur infecté figurait dans cette liste, le logiciel malveillant téléchargeait un second malware actif contenant la véritable charge malveillante. Dans le cas contraire, il ne faisait rien. Dommage, la liste de ces adresses MAC ciblées n’a pas pu être récupérée en clair.

Par contre, Kaspersky a mis ne ligne un utilitaire afin de tester si son ordinateur est l’une des cible : shadowhammer.kaspersky.com. Cet outil en ligne permet de savoir si une adresse MAC donnée figure ou non dans cette fameuse liste. Malin.

Kaspersky a baptisé cette attaque le « Marteau de l’Ombre » car l’outil visait une cible réduite de machine tout en étant indétectable.

Mise à jour : Commentaire du piratage par Justin Fier, directeur du Cyber-renseignement et de l’analyse chez Darktrace

“Cette nouvelle attaque utilisant le matériel ASUS est parfaitement emblématique du nouveau cyber-monde dans lequel nous vivons. Elle présente toutes les caractéristiques d’une opération bien planifiée: elle est très ciblée, exige beaucoup de ressources et presque impossible à détecter.

Tout acteur menaçant aurait besoin de ressources et d’un soutien considérables pour acquérir les certificats authentiques d’ASUS afin de faire son entrée dans la chaîne logistique. Ceci initie bien sûr le jeu qui consiste à deviner qui pourrait être derrière la campagne et il n’est pas exagéré de prétendre que des États manquant de lois sur les cyber-infractions et hébergeant des réseaux internationaux de cyber-crimes pourraient être à l’origine de cette activité.

Mais la nature très ciblée de l’attaque est peut-être encore plus alarmante: c’est là que nous devrions concentrer notre attention. Dans le monde entier, ces pirates ne ciblaient que 600 machines. Ce n’est qu’une question de temps avant que nous apprenions que ces machines ou ces personnes ciblées ont un fil conducteur unique les reliant entre elles.

Pour l’instant, la question pour toutes les entreprises utilisant du matériel ASUS devrait être d’identifier si l’une de leurs machines se trouvait dans la cible. Et au-delà de cela, toutes les organisations doivent réaliser qu’ASUS n’est qu’une seule entreprise. Y aura-t-il des attaques similaires contre Dell et Apple ?Voler des certificats authentiques et les utiliser pour signer des codes malveillants ne fait que renforcer les arguments en faveur de technologies d’IA sophistiquées capables d’identifier même les plus petites anomalies indiquant une menace. Ce type de comportement serait si proche de la normale que seule l’IA pourrait comprendre la différence entre normal et malveillant. En luttant contre des attaques aussi sophistiquées que celles-ci, les approches traditionnelles deviendront inefficaces: la cyber IA doit être la voie à suivre.”