Les “Security Watchmen” d’internet reviennent à la charge ! Ce groupe s’est fait connaître par le magazine électronique (E-zine) « Owned and Exposed », dont la 1ère édition date de mai 2010, et qui relate les causes et les conséquences du hack des hackers.

Je m’explique : ces joyeux ninjas, comme ils aiment à s’appeler, s’en prennent à des sites proposant ou partageant des activités illégales, comme Carders.cc et Exploit-DB.com… Le premier est un forum d’échange de cartes bancaires type “blackmarket” , et le second est un site référençant 0-days et autres exploits de pirates informatiques.

Cette bande de justiciers du net a donc sévi pour la deuxième fois la nuit de Noël, pour nous proposer, dès le 25 décembre, la seconde version de leur E-zine. Cette fois-ci, ils s’en sont pris à Exploit-DB.com, BackTrack-Linux.org, Carders.cc, free-hack.com, la suite Ettercap et Inj3ct0r.com, pour leur prouver qu’ils n’approuvent pas leurs activités. En agissant avec des méthodes de piratage de haut niveau, ils prouvent aux différents acteurs de la sécurité informatique que ce n’est pas toujours dans la légalité qu’on est le plus efficace.

Leurs motivations sont diverses, mais la principale est de vouloir limiter le commerce de données bancaires piratées. Cette raison les a poussés à attaquer Carders.cc, bourse d’échange allemande en ligne, qui avait déjà été visée par une première attaque lors de la première édition de l’E-zine, mais qui était réapparue peu de temps ensuite. Considérant ces activités comme « étendre des poubelles autour de la scène underground », le groupe d’hacktivistes a pris les armes une nouvelle fois. Ils agissent ainsi car, selon leurs propres termes : « Si vous ne faites pas partie de la solution, vous faites partie du p****n de problème ! ». Donc, dans cette logique de « nettoyer » la Scène, ils s’en sont pris au forum en ré-exposant la totalité du contenu du serveur (y compris les comptes bancaires piratés), ainsi que la liste des pseudos, mots de passe et IPs des admins et des membres. Ils les ont prévenus que si le site revoyait encore le jour, ils continueraient à en faire leur cible.

Le site Inj3ct0r, qui est issu du projet Milw0rm, proposait une base de données d’exploits et de 0days. Mais, sous cette façade en apparence anodine, le magazine nous apprend qu’un commerce de cartes bancaires et de comptes megaupload/rapidshare… s’opérait sur le forum privé. Il a donc été stoppé, et les données exposées sous les yeux de milliers d’internautes. Car telle est la justice des ninjas du net : pirater la base de données des sites n’est pas suffisant à leurs yeux, la montrer à tous dans son intégralité semble mieux leur convenir.

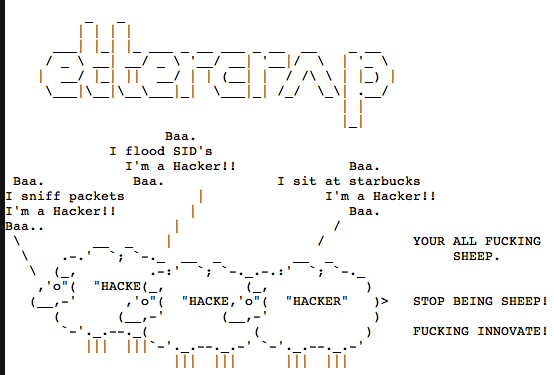

Ce n’est pas tout à fait la même méthode qui a été employée pour la suite logicielle Ettercap, qui permettait quant à elle de renifler des paquets en écoutant une connexion, visualiser les données interceptées et lancer des attaques MitM (« man in the middle »). La suite de programmes serait compromise depuis 5 ans maintenant, ses administrateurs l’ayant laissée à l’abandon. Le fait marquant, dans cette attaque, est que le groupe explique que l’hébergeur des programmes (Sourceforge) aurait pu lui-même être compromis, et que donc tous les projets hébergés sur ses serveurs seraient potentiellement attaquables.

Les sites Exploit-DB.com et free-hack.com ont été ciblés et piratés comme une mise en garde, les Security Watchmen trouvant que référencer exploits et 0-days (des failles XSS ou SQL), c’est en réalité pousser la jeune génération (« script kiddies » dans le texte) à commettre des méfaits dont ils ne sont pas les inventeurs et qui n’ont rien d’innovant. Et donc qui n’apportent rien à la Scène. A noter la réponse d’Exploit-DB publiée le lendemain de l’attaque sur leur site (qui est aussi l’hébergeur de l’E-zine).

De même, la distribution BackTrack-Linux.org, censée donner des outils spécifiques à la sécurité informatique, ne ferait qu’encourager le hack « bas de gamme« . Les données des serveurs d’hébergement ont là encore été découvertes et montrées. On peut maintenant logiquement se poser la question de savoir si l’OS est infecté, et si oui dans quelle mesure ?

Ainsi se termine la 2ème édition de « Owned and Exposed », avec en conclusion la promesse que les ninjas surveilleront encore la Scène de près, et agiront lorsque cela leur semblera nécessaire.

Pour ma part, je trouve que ce magazine nous en apprend beaucoup sur la sécurité, et surtout le mauvais emploi qui peut en être fait. De plus, il prouve que le fossé est encore large entre les hackers « professionnels » et les « script kiddies », qui se contentent de reproduire des actions découvertes il y a des années… En bref, cela sonne plus comme un coup de semonce voulant mettre en garde des dérives de la Scène, plutôt que comme une attaque visant à tout réduire en poussière.