Au début des années 2000, le modèle « as-a-service » venait juste de s’imposer sur le marché informatique. Aujourd’hui, ce type d’exploitation commerciale est devenu un prérequis pour les fournisseurs de logiciels, d’infrastructures et de services en cybersécurité. La liste se poursuit car l’expression englobe désormais tout type de service rendu disponible sur Internet.

Article original iTrust – Sachez que les pirates du Dark Web s’approprient ce type de prestation. La cybercriminalité est proposée en tant que service (CaaS). De nos jours, on n’a plus besoin de posséder des compétences en développement afin de pirater quelqu’un. Toute une palette d’outils (de kits d’exploit, de logiciels malveillants etc.) est à la disponibilité d’un simple amateur… s’il est prêt à payer le prix.

Selon un rapport publié par Infoblox en 2016, la tendance CaaS a atteint un nouveau sommet. L’indice de menace DNS mesuré dans cette étude compte le nombre total d’URL malveillants existants sur le net. L’étude démontre que le segment de croissance le plus significatif est destiné aux fournisseurs de ransomware. On estime que l’an dernier, les prises d’otage en ligne ont coûté presque 1 milliard de dollars.

Voici un autre fait intéressant : jusqu’à récemment, la majorité des domaines destinés à la cybercriminalité étaient enregistrés aux États-Unis, mais cinq autres pays se sont fait remarquer l’an dernier : le Portugal, la Russie, les Pays-Bas, l’Ukraine et l’Islande. Néanmoins, la présence du CaaS en Amérique du Nord représente près de la moitié de tous les domaines malveillants nouvellement créés (41%).

Les créateurs de rançongiciels ont touché le gros lot. Leur réussite se base bien évidemment sur le grand nombre de sites malveillants les concernant, mais aussi sur l’échelle des attaques et la nature de leurs cibles. Il est presque courant aujourd’hui d’entendre parler d’une cyberattaque à petite échelle menée à l’aide d’un rançongiciel : « Encore un particulier vient de perdre ses données après que celles-ci aient été chiffrées par un pirate inconnu… ».

Lentement, mais sûrement, cette dynamique fait place à une nouvelle tendance, qui va aussitôt devenir un fait du quotidien.

Ransomware-as-a-Service : profitez désormais d’une offre spéciale

Le rançongiciel est déjà un outil très efficace en lui même. De manière traditionnelle, il infecte les ordinateurs via un courrier indésirable ou un site Web compromis (lire ici pour en savoir plus). Comme nous l’avons précédemment évoqué dans d’autres articles, un ransomware chiffre les fichiers de la victime et demande ensuite à l’utilisateur de payer une rançon en échange de la clé de chiffrement pour récupérer ses données.

Les créateurs de ransomwares ont décidé que ce modèle d’affaires n’était plus suffisant. Toujours dans l’optique d’augmenter leurs revenus, tout en réduisant leurs coûts, les pirates informatiques les plus expérimentés ont décidé de démocratiser leurs outils et de les rendre disponibles à tout individu désirant entrer dans les cercles vicieux du Dark Web (lire notre précédent article ici). Voici comment le Ransomware-as-a-Service (RaaS) a fait son entrée en scène.

Ses débuts se sont révélés modestes, les prestations de services malveillants telles que nous les connaissons aujourd’hui sont de plus en plus effrayantes. Pour commencer, prenons par exemple la plateforme de distribution de ransomware Stampado. Les pirates débutants sont attirés par un prix très attractif (« seulement » 39,99 $ pour une licence à vie) et considérablement plus bas par rapport au célèbre ransomware Locky. Vous comprenez donc pourquoi cette offre a décollé sur le marché noir.

Un autre exemple de cette pratique se trouve en Ranion. Ce dernier est un autre type de RaaS récemment découvert par le chercheur en sécurité Daniel Smith. Comme Stampado, Ranion garantit également l’accès à un réseau de distribution de rançongiciels hébergés sur le Dark net. Cette fois-ci, l’utilisation du « produit acheté » est permise seulement sur une durée de six moins (0,6 BTC ou 605 $) à un an (0,95 BTC ou 960 $).

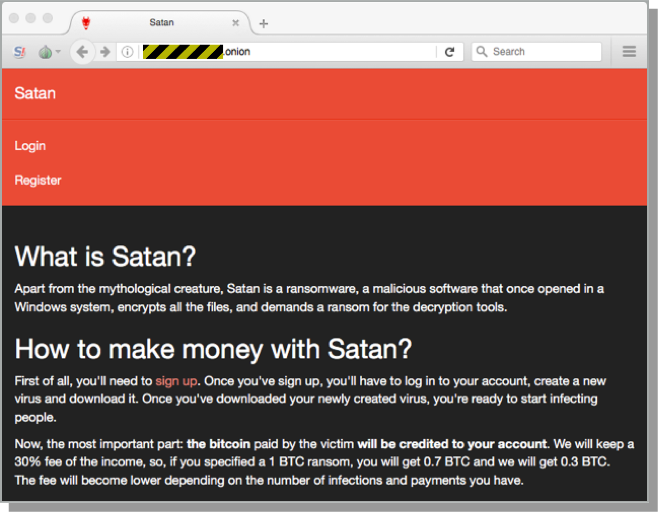

En 2017, le modèle d’exploitation RaaS continue. Ce qui nous amène à la dernière application du modèle Ransomware-as-a-Service, et la pire – surnommée Satan. Le premier de son genre, cette plateforme a été découverte en début d’année et emploie une stratégie diabolique. Le service permet de télécharger gratuitement un rançongiciel.

Du point de vue de « l’acheteur », ce type d’offre peut sembler plus rentable que Stampado ou Ranion car elle déverrouille l’option « pay-as-you-go » (« payez au fur et à mesure »). Cependant, il y a toujours un hic quand on traite avec les cybercriminels. Chaque fois qu’un distributeur (c’est à dire, un « client » du RaaS) infecte une personne, le propriétaire de la plateforme à le droit de retenir une partie de la rançon. Par conséquent, plus le réseau de distribution grandit, plus les profits de ceux qui ont lancé l’opération augmentent.

Un système pyramidal bien dissimulé

Nous avons connu auparavant le malware Satan qui fait partie de la famille Gen: Trojan.Heur2.FU. Cependant, nous avons appris en janvier que ses créateurs l’ont rendu téléchargeable via une plateforme de type RaaS. Parmi ceux qui repoussent les frontières du modèle Ransomware-as-a-Service actuel, Satan essaie de répliquer l’approche commerciale et la stratégie marketing des entreprises légitimes dans toutes ses étapes de vente.

Le programme a fait son apparition le 17 janvier avec l’annonce suivante :

Satan is a free to use ransomware kit, you only need to register on the site to start making your viruses. Satan only requires a user name and password to create an account, although, if you wish, you can set a public key for two-factor authentication. Satan has an initial fee of 30% over the victim’s payment, however, this fee will get lower as you get more infections and payments. All of the user transactions are covered by the server, you’ll always get what the victim paid, minus the fee of course.

When creating your malware you can specify the ransom value (in bitcoins), a multiplier for the ransom after X days have passed, the number of days after the multiplier takes place, a private note so you can keep track of your victims.

Satan is free. You just have to register on the site.

Satan is very easy to deploy; you can create your ransomware in less than a minute.

Satan uses TOR and Bitcoin for anonymity.

Satan’s executable is only 170kb.

If English is not your first language or you speak a second language you can translate the ransom notes to help your victims understand better what is happening.

In case you’re looking for a way to spread the ransomware, there is a dropper page, where you can generate a crude code for a Microsoft Word macro and CHM file.

If you have any problem with the ransomware, you can report it using the leftmost button on the malwares table. The middle blue button is used to update the malware to a newer version, if available, and the green one is used to edit your malware configuration.

Traduction en français :

Satan est un kit de ransomware gratuit. Il suffit de vous inscrire sur le site pour commencer à fabriquer votre propre virus. Satan ne nécessite qu’un nom d’utilisateur et un mot de passe afin de créer votre compte. Vous pouvez également définir une clé publique pour l’authentification à deux facteurs. Satan retient 30% sur le paiement effectué par les victimes. Ce pourcentage va diminuer au fur et à mesure que votre nombre d’infections augmente. Toutes les transactions passent par notre serveur. Cependant, vous recevrez toujours la rançon demandée, moins la commission de 30%.

Lors de la création de votre logiciel malveillant, vous pouvez spécifier la valeur de la rançon (en bitcoins), un multiplicateur (la rançon doit augmenter de X fois après Y jours), ainsi qu’une note privée afin que vous puissiez retracer plus facilement vos victimes.

Satan est un service gratuit. Il vous suffit de vous inscrire sur notre site.

Satan est très facile à déployer ; vous pouvez créer votre propre ransomware en moins d’une minute.

Satan utilise TOR et le paiement en Bitcoins afin d’assurer votre anonymat.

La charge du logiciel Satan est de seulement 170ko.

Si l’anglais n’est pas votre langue maternelle ou si vous parlez une deuxième langue, vous pouvez traduire les notes de rançon pour aider vos victimes à mieux comprendre ce qui se passe.

Dans le cas où vous recherchez un moyen de diffuser le ransomware, nous vous proposons les « injecteurs ». Vous pouvez également générer une macro de Microsoft Word et un fichier CHM.

Si vous rencontrez un problème avec le ransomware, vous pouvez le signaler en utilisant le bouton à gauche du tableau de malwares. Le bouton bleu est utilisé pour mettre à jour le logiciel malveillant et le vert est utilisé pour modifier votre configuration.

(Source : Xylitol)

En lisant cette note, il devient clair que nous avons à faire avec une stratégie de type EBay (« inscrivez vous maintenant et payez plus tard »). En allant directement sur la page web du Satan, nous réalisons que ses créateurs se sont concentrés non seulement sur le message, mais également sur l’interface graphique :

La plateforme peut être accessible à partir de cet écran d’accueil en utilisant Tor. Le service Satan est hébergé dans le Cloud. Afin de commencer à l’utiliser, il faut d’abord créer un compte.

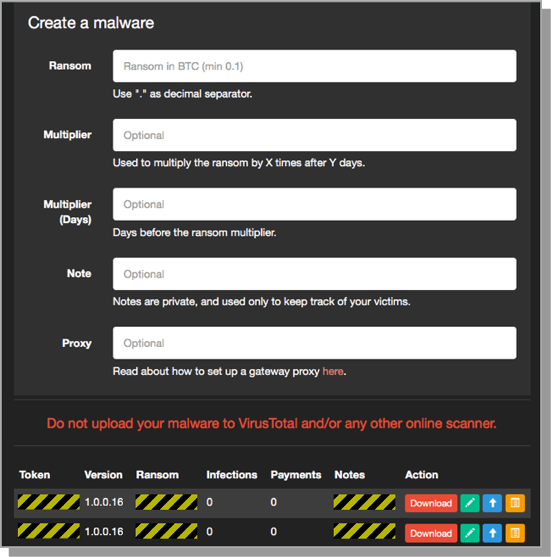

Une fois qu’un potentiel distributeur choisit son nom d’utilisateur et un mot de passe, la démarche est assez simple. Il peut ensuite saisir le montant de la rançon, à partir de 0.1 BTC (ou 125 $) et décider si le prix doit augmenter après une certaine période :

Après la configuration du téléchargement, la plateforme RaaS propose aussi d’accompagner sa clientèle dans la création d’un « injecteur » (la forme minimaliste d’un Cheval de Troie ; un programme informatique créé pour installer un logiciel malveillant sur un système cible) ou dans le développement d’une page HTML ou d’une macro Microsoft Word.

Nous avons omis de mentionner un détail important dans la façon dont le paiement de la rançon s’effectue. Une fois que la victime décide de payer, les bitcoins ne vont pas directement dans le portefeuille du distributeur. En effet, la somme passe d’abord par le compte des opérateurs Satan, qui s’engagent à garder 30% de chaque paiement. Bien évidement, il n’y a pas de moyen de vérifier que le montant versé dans le compte de l’utilisateur RaaS représente vraiment 70% de la rançon initiale.

Alors que la plateforme de distribution du rançongiciel Satan est un bon exemple de l’incarnation numérique du mal, nous vous avertissons que ce n’est rien de plus qu’un schéma pyramidal.

Comme les cybercriminels avancés optent souvent pour des vecteurs plus raffinés et flexibles, cette nouvelle catégorie de pirates « instantanés » est une tendance qui risque de se propager rapidement. Pour la plupart de gens, il n’y a pas de différence entre les attaquants qui s’en servent des outils RaaS et ceux qui développent leurs propres rançongiciels. C’est pourquoi c’est avant tout de notre responsabilité de continuer à surveiller le développement de la cybercriminalité en tant que service et de vous proposer les meilleurs moyens pour en faire face (voir notre article sur la « Cybersécurité de pointe : passer de la détection d’anomalies à la détection des menaces »).

Les commentaires sont fermés.