Durant l’une des sessions de la Conférence RSA et avec l’autorisation du FBI, les participants ont pu découvrir comment il était possible de faire “tomber” un botnet puis de suivre l’évolution de la partie en direct.

De notre envoyé spécial à San Francisco. D’accord, cela reste très technique et fort peu visuel et il va se passer encore un peu de temps avant que l’on puisse retrouver ce genre d’émission durant une soirée télévisée de grande écoute. Mais pourtant, le résultat est assez spectaculaire. En ont témoigné les vivats de la salle devant les premiers écrans montrant que l’opération était en cours. Toutefois, avant d’appuyer sur le bouton de mise à feu, lequel consiste en une série d’instructions en ligne de commande, Tillmann Werner, chercheur au sein de Crowdstrike, a pris soin de décortiquer l’opération et montrer qu’à l’instar de toute guerre, il était indispensable de bien connaître son ennemi avant de l’affronter.

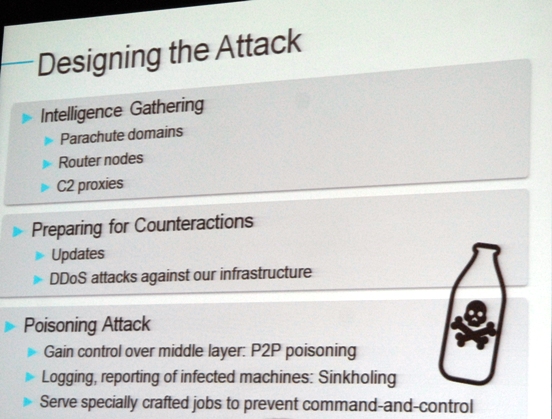

A l’heure où vous lirez ces lignes, le botnet Kelihos, 3ème du nom, devrait avoir pris un sérieux coup. Nous écrivons « devrait » car une opération similaire avait été menée avec son prédécesseur et moins de 20 minutes après son démantèlement une nouvelle version était opérationnelle. Toutefois, M. Werner se montre aujourd’hui plus confiant car les différentes opérations de « reverse engineering », indispensables pour comprendre le fonctionnement de la bestiole, l’ont instruit sur la manière de programmer de ses adversaires. En l’espèce, et pas seulement parce que les créateurs du botnet sont fortement soupçonnés d’être Russes, la lutte entre les deux camps s’apparente de plus en plus à une partie d’échecs où chacun doit essayer de deviner les coups de l’autre tout en masquant ces propres intentions. Cependant, à la différence de ce qui se passe traditionnellement en matière de sécurité informatique, notre ingénieur jouait aujourdhui à fronts renversés. En effet, comme l’ont rappelé à plusieurs reprises différents intervenants de la conférence RSA, la défense d’un système IT doit s’effectuer en permanence afin de protéger le système contre toute tentative d’intrusion. Au contraire, l’attaquant a le choix du moment et du lieu. Dans le cas de notre botnet à dézinguer, c’est exactement la même chose. Les opérateurs savent pertinemment qu’ils sont sous le coup d’une attaque mais ne peuvent trouver quand et comment elle aura lieu. Quand, c’était le 26 février vers 15h30 heure californienne. Comment, nous allons tenter de vous l’expliquer.