Après les récents déboires judiciaires du chiffrement natif de l’iPhone sous iOS aux USA, un chercheur en sécurité s’est penché sur la sécurité du système de chiffrement Android. Il en ressort que des vulnérabilités existent et permettent de détruire la protection des données. Explications.

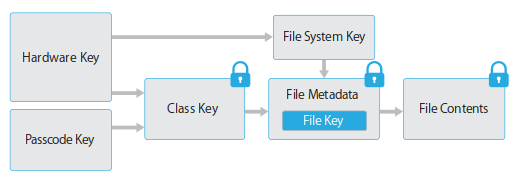

Le chercheur en sécurité Gal Beniamini a réussi à démontrer via une attaque en bonne et due forme que l’architecture cryptographique des smartphones Android FDE (Full Disk Encryption) équipés de chipsets Qualcomm est bien moins sécurisée que celle des iPhones. Comment l’idée lui est-elle venue? Tout simplement après l’affaire ayant opposé Apple au FBI aux États-Unis il y a quelques mois. Le chiffrement natif de l’iPhone en question avait résisté longtemps mais avait fini par être cracké avec une aide extérieure. Notons que le système repose sur un clé de chiffrement dérivée du code PIN et d’une clé matérielle unique de l’appareil (UID). C’est cette dernière qui est très difficile à extraire…

Quid du chiffrement Android ?

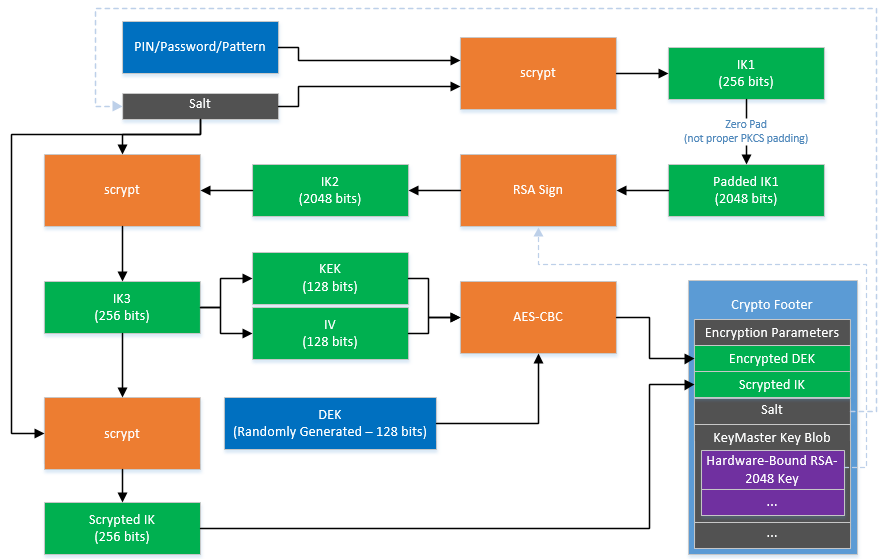

Le chercheur a visé en particulier les modèles les plus répandus basé sur les chipsets Qualcomm (et sous Android 5.0 minimum). Après analyse poussée, il s’est avéré que le système cryptographique n’était pas à la hauteur de celui d’Apple : la clé de chiffrement est composée du code PIN utilisateur et d’une clé maître logicielle stockée en mémoire (et plus précisément dans la “TrustZone“) sur chaque appareil possédant une architecture ARM.

Du coup, le niveau de sécurité en prend un coup. Pourquoi donc ? Car si un pirate parvient à exploiter une vulnérabilité locale touchant la TrustZone, il pourrait facilement récupérer cette fameuse clé maître ! Ensuite, il peut faire une copie de l’espace de stockage de l’appareil Android et utiliser une attaque par force brute pour cracker les données ; par exemple via une instance Cloud de serveurs Amazon.

L’attaque de la TrustZone

Et devinez quoi ? C’est exactement comme cela que le chercheur en sécurité Gal Beniamini a procédé ! Il s’est appuyé sur deux récentes failles (CVE-2015-6639 et CVE-2016-2431) visant la TrustZone pour extraire la clé-maître de son propre appareil (un Nexus 6) et a ensuite développé un script en Python pour réaliser l’attaque par force brute. Et l’attaque s’est avérée être un succès. Pour ceux qui souhaitent accéder aux détails et au scénario technique complet, tout est sur le blog du chercheur.

L’exploit a été publié sur GitHub par le chercheur. A noter que les deux failles exploitées ont depuis été patchées par Google et Qualcomm, mais il faut compter avec la difficulté bien connu du déploiement des patchs Android. Interrogé par Ars Technica, la société Duo Security estime que 37 % des téléphones Android sont toujours vulnérables à cette attaque.

Bonjour,

Que penser de la “politique” du hacking “positif” : hacker pour révéler des failles, mais en même temps révéler ces failles et donner des idées aux gens malveillants ?

Ne s’agit-il pas d’une prophétie auto-réalisatrice ?

J’ouvre une pensée, car ça n’est pas la première fois que je lis ce genre de news. C’est bien de s’informer. Mais s’informer avant même l’arrivée des événements, est-ce bien nécessaire ?

Vous allez me répondre que oui. Mais pourriez-vous faire l’effort de considérer la question de l’auto-réalisation de ce qui est craint ?

Les commentaires sont fermés.