Microsoft corrige la faille Zero Day CVE-2016- 3351, exploitée par les groupes de publicité malveillante AdGholas et GooNky.

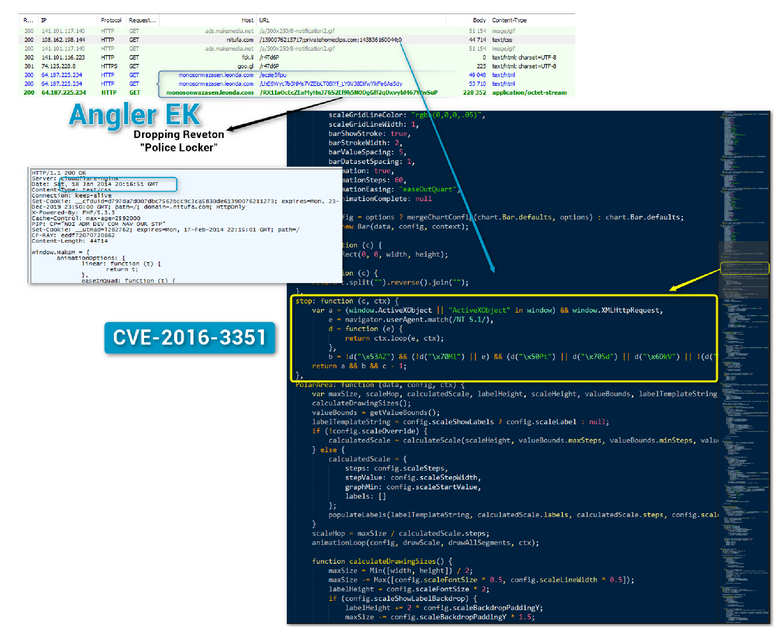

Les chercheurs de Proofpoint ont récemment découvert une campagne massive de publicité malveillante, avec la collaboration de collègues de Trend Micro. Ses auteurs, désignés sous le nom d’AdGholas, se distinguent par une utilisation de la stéganographie et un soigneux ciblage des publicités malveillantes ; De façon à obtenir des nombres très élevés de vues de haute qualité, atteignant 1 à 5 millions d’utilisateurs moyens par jour et évitant spécifiquement les machines virtuelles et les sandbox des chercheurs en sécurité, par l’exploitation d’une faille Zero Day dans Microsoft Internet Explorer/Edge.

Le 13 septembre 2016, Microsoft a publié un bulletin de sécurité afin de corriger la vulnérabilité CVE-2016- 3351 pour ses navigateurs Internet Explorer et Edge, qui avait été révélée pour la première fois en 2015. Au cours de travaux avec Trend Micro sur le campagne AdGholas, les équipes de Proofpoint ont à nouveau signalé cette faille, à laquelle a été attribués un identifiant CVE et un correctif.

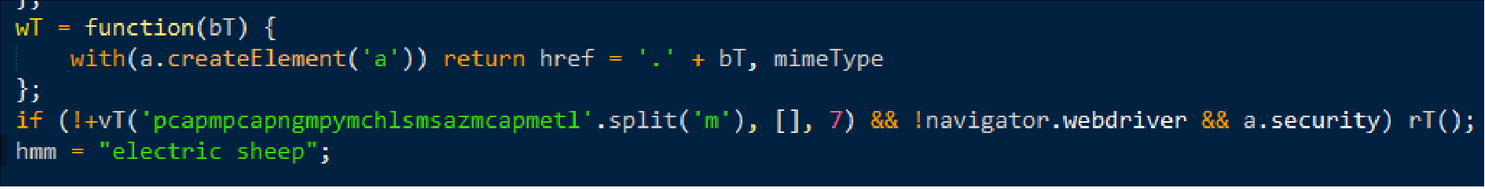

En bref, cette vulnérabilité concerne un contrôle de type MIME servant à filtrer les systèmes présentant certaines associations d’extensions au niveau du shell, notamment .py, .pcap et .saz. Certaines associations d’extensions, à savoir .doc, .mkv., .torrent et .skype, sont parfois nécessaires pour déclencher la phase suivante de l’exploitation. L’utilisation de cette vulnérabilité a été mentionné (en floutant le code correspondant) par le groupe GooNky dans « The Shadow Knows » et un autre exemple est présenté à la Figure 1.

Cependant, son utilisation par une autre campagne de publicité malveillante a aussi été observée, lancée par AdGholas. La Figure 2 montre un code similaire, masqué différemment.

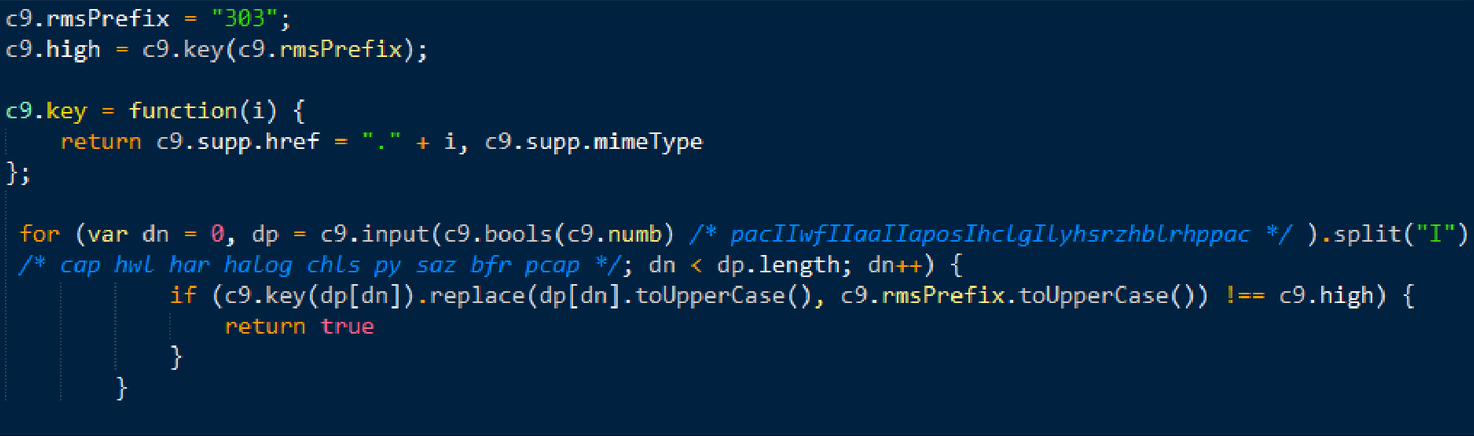

La faille et son exploitation ont ensuite été observés lors d’une analyse dynamique de la campagne Ec-Centre liée à AdGholas, au cours de laquelle des contrôles ont été effectués sur des extensions de fichiers, notamment .303 (comme critère négatif de comparaison), .cap, .hwl, .har, .halog, .chls, .py, .bfr et .pcap. En outre, cette campagne veillait à ce que Internet Explorer soit le navigateur par défaut (par des contrôles sur l’extension .html).

Des investigations supplémentaires ont permis de constater une utilisation de cette vulnérabilité dès janvier 2014.

Les chercheurs de Proofpoint pensent que le trafic et l’utilisation de la vulnérabilité reflètent l’activité d’AdGholas avant que ce groupe ne commence à employer la stéganographie au premier semestre 2015.

Conclusion

Les menaces exploitent de plus en plus des bogues non critiques et des vulnérabilités de bas niveau pouvant demeurer non corrigées pendant des mois voire des années. En l’occurrence, le groupe AdGholas a utilisé une telle faille spécifiquement pour échapper à la détection par les systèmes automatisés des chercheurs et des éditeurs, y compris lorsqu’il mène une campagne massive de publicité malveillante de longue durée.

Conclusion ? Dans la mesure du possible, les éditeurs de logiciels ne peuvent se payer le luxe de choisir quelles vulnérabilités corriger, les entreprises et les utilisateurs doivent revoir leurs priorités en matière de correctifs et les chercheurs, trouver de nouveaux moyens pour détecter les activités malveillantes.

Les commentaires sont fermés.