Depuis vendredi dernier, plus de 300 000 ordinateurs dans 150 pays ont été touchés lors de la plus grande opération de cyber-extorsion à ce jour. Renault, Vodafone, FedEx, ministère de l’Intérieur russe, la Deutsche Bahn ou encore les NHS se sont fait pirater dans cette vague de cyberattaques sans précédent.

De quoi s’agit-il ?

À l’heure d’aujourd’hui nous sommes confrontés à un rançongiciel très agressif ayant compromis des milliers d’organisations et également des particulières partout dans le monde. Il faut savoir que WannaCry a été identifié d’abord comme étant un ransomware classique véhiculé via une campagne du phishing. Ce dernier infecte les postes de travail via des techniques de social engineering et verrouille ensuite l’accès aux données utilisateur. L’extension .WCRY se rajoute aux fichiers de type :

.123 ; .3dm ; .3ds ; .3g2 ; .3gp ; .602 ; .7z ;.ARC ; .PAQ ; .accdb ; .aes ; .ai ; .asc ; .asf ; .asm ; .asp ; .avi ; .backup ; .bak ; .bat ; .bmp ; .brd ; .bz2 ; .cgm ; .class ; .cmd ; .cpp ; .crt ; .cs ; .csr ; .csv ; .db ; .dbf ; .dch ; .der ; .dif ; .dip ; .djvu ; .doc ; .docb ; .docm ; .docx ; .dot ; .dotm ; .dotx ; .dwg ; .edb ; .eml ; .fla ; .flv ; .frm ; .gif ; .gpg ; .gz ; .hwp ; .ibd ; .iso ; .jar ; .java ; .jpeg ; .jpg ; .js ; .jsp ; .key ; .lay ; .lay6 ; .ldf ; .m3u ; .m4u ; .max ; .mdb ; .mdf ; .mid ; .mkv ; .mml ; .mov ; .mp3 ; .mp4 ; .mpeg ; .mpg ; .msg ; .myd ; .myi ; .nef ; .odb ; .odg ; .odp ; .ods ; .odt ; .onetoc2 ; .ost ; .otg ; .otp ; .ots ; .ott ; .p12 ; .pas ; .pdf ; .pem ; .pfx ; .php ; .pl ; .png ; .pot ; .potm ; .potx ; .ppam ; .pps ; .ppsm ; .ppsx ; .ppt ; .pptm ; .pptx ; .ps1 ; .psd ; .pst ; .rar ; .raw ; .rb ; .rtf ; .sch ; .sh ; .sldm ; .sldx ; .slk ; .sln ; .snt ; .sql ; .sqlite3 ; .sqlitedb ; .stc ; .std ; .sti ; .stw ; .suo ; .svg ; .swf ; .sxc ; .sxd ; .sxi ; .sxm ; .sxw ; .tar ; .tbk ; .tgz ; .tif ; .tiff ; .txt ; .uop ; .uot ; .vb ; .vbs ; .vcd ; .vdi ; .vmdk ; .vmx ; .vob ; .vsd ; .vsdx ; .wav ; .wb2 ; .wk1 ; .wks ; .wma ; .wmv ; .xlc ; .xlm ; .xls ; .xlsb ; .xlsm ; .xlsx ; .xlt ; .xltm ; .xltx ; .xlw ; .zip

La demande de rançon en bitcoins se lève à environ 300 dollars. Le message demandant le paiement pour obtenir la clé de déchiffrement a été traduit dans une vingtaine de langues, un premier indice qu’il s’agit d’une opération à grand échelle. Ainsi, le paiement doit intervenir dans les sept jours suivant l’infection, sinon les données seront effacées définitivement.

Ce rançongiciel a notamment décollé grâce à l’exploitation d’une vulnérabilité présente sur les systèmes Windows (MS17-010). Initialement un exploit développé par le fameux groupe Equation, la faille surnommée EternalBlue concerne l’implémentation du protocole SMB (Server Message Block). Cela explique pourquoi WannaCry a pu se propager à travers les réseaux des ordinateurs infectés sans aucune interaction de la part de l’utilisateur.

Certains experts déclarent avoir remarqué des similitudes au sein du malware qui pourraient laisser à penser un lien avec le groupe de cybercriminels nord-coréen Lazarus Group. Mais rien n’est sûr actuellement.

Attention, le groupe Shadow Brokers qui est à l’origine du leak de la faille Windows SMB qui a permis la base de la cyberattaque massive, a prévenu que d’autres exploits 0-Day du même calibre étaient à venir dès le mois de juin. Cette nouvelle est très inquiétante pour la suite étant donné que les cybercriminels souhaitent commercialiser ces vulnérabilités zero-day dérobées à la NSA aux pirates les plus offrant… ces dernières seront alors intégrées dans des malwares du même type que WannaCry et feront des dégâts colossaux dans le monde. D’après les dires du groupe, les exploits à venir toucheront une large palette d’éléments divers et variés et seront à vendre entre 1 to 100 Bitcoins (soit de $780 à $78,000) :

- Exploits ciblant les navigateurs Web, les routeurs et les smartphones

- Exploits pour les systèmes d’exploitations Windows, y compris W10.

Le groupe affirme être en mesure de commercialiser une grande quantité de données sensibles dérobées via des attaques :

- Données compromises appartenant à des banques et des opérateurs Swift mondiaux

- Données de réseau volées à la Russie, la Chine, l’Iran et à la Corée du Nord sur le programme nucléaire.

Toujours plus de pertes pour les victimes…

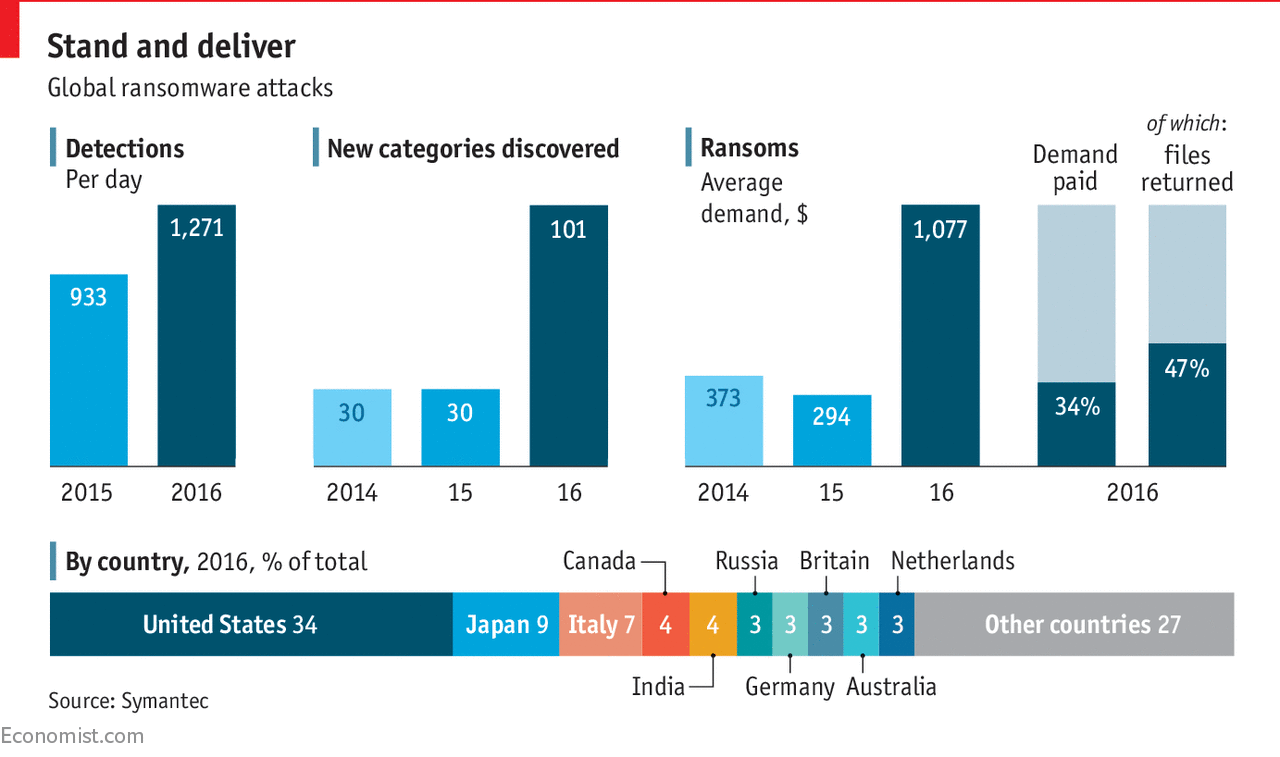

Alors que les cyber-escrocs ne se sont jamais autant enrichis – on est passé de 373 $ par victime en 2014 à 1 077 dollars en 2016 (chiffres Symantec) – de plus en plus de voix s’interrogent :

- Les avantages de la transformation digitale valent-ils vraiment les risques encourus ?

- Comment réduire la dépendance des institutions et entreprises aux ordinateurs ?

- Le vote électronique adopté dans beaucoup de pays ne menace-t-il pas directement la démocratie ?

Depuis 2014, la variété de ransomware a triplé, l’attaque CryptoWall a rapporté 18 millions de dollars aux cybers-escrocs en 2015.

Comment ont-il choisi leurs cibles ?

Alors que les campagnes de phishing de WannaCry ne semblent faire aucune distinction entre un grand compte et une petite moyenne entreprise, nous pouvons confirmer que le rançongiciel WannaCry n’a pas été conçu pour mener une opération ciblée.

L’ampleur de l’attaque est une surprise et une grande déception, vu que la faille était déjà connue (voir ici le Bulletin Windows dédié). En effet, cette vulnérabilité critique s’est fait connaître au mois de mai lors de la sortie des documents fuites de l’agence de sécurité américaine NSA. Le problème a été dûment corrigé quelques jours plus tard via le déploiement d’une mise à jour fourni par Windows.

Sont visées principalement les entités n’ayant pas installé le patch et les utilisateurs Windows XP, Windows 8 et Windows Server 2003 qui ne bénéficient plus d’un support automatique de la part de Microsoft.

Les grands institutions se disent régulièrement inquiets quant à l’état de sécurité de leurs systèmes d’information. Cependant, vu le grand nombre d’entre eux qui ont ignoré les mises à jour de leur système face à EternalBlue, nous pensons qu’un peu plus de sensibilisation ne leur fera pas de mal.

Comment éviter la prise en otage de ses données ?

Afin de toujours améliorer votre protection contre le ransomware, il suffit de mettre en application quelques bonnes pratiques :

1/ Réaliser régulièrement une sauvegarde de vos données sensibles.

Faire appel à des services d’hébergement Cloud si possible. Dans le cas notamment sensible d’un OIV, il vaut mieux disposer d’une version déconnectée des sauvegardes. Une clé USB sécurisé est aussi envisageable pour les données les plus légères et sensibles.

2/ Éviter de cliquer sur des liens suspicieux ou d’ouvrir des pièces jointes provenant des inconnus.

Méfiez-vous des documents Microsoft Office envoyés par mail et n’activez surtout pas les macros à la demande.

3/ Maintenir à jour votre OS et vos applications.

4/ Chercher si les clés de registre suivantes s’observent :

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ »Microsoft Update Task Scheduler » = « »[PATH_TO_TROJAN]\[TROJAN_EXE_NAME] » /r »

- HKEY_LOCAL_MACHINE\SOFTWARE\WannaCryptor\ »wd » = « [PATH_TO_TROJAN] »

Ou bien si les fichiers suivants se sont installés sur :

- [PATH_TO_TROJAN]\!WannaDecryptor!.exe

- [PATH_TO_TROJAN]\c.wry

- [PATH_TO_TROJAN]\f.wry

- [PATH_TO_TROJAN]\m.wry

- [PATH_TO_TROJAN]\r.wry

- [PATH_TO_TROJAN]\t.wry

- [PATH_TO_TROJAN]\u.wry

- [PATH_TO_TROJAN]\TaskHost

- [PATH_TO_TROJAN]\00000000.eky

- [PATH_TO_TROJAN]\00000000.pky

- [PATH_TO_TROJAN]\00000000.res

- %Temp%\0.WCRYT

- %Temp%\1.WCRYT

- %Temp%\2.WCRYT

- %Temp%\3.WCRYT

- %Temp%\4.WCRYT

- %Temp%\5.WCRYT

- %Temp%\hibsys.WCRYT

5/ Toujours mettre à jour vos logiciels de sécurité.

Si vous ne disposez pas encore d’un outil de gestion de vulnérabilités, il vous en faut absolument un (voir le comparatif meilleur antivirus), et par la suite, maintenir à jour sa base de connaissance ! L’utilisation d’un logiciel VPN filtrant intégrant un firewall et chiffrant les données de bout-en-bout peut être un plus dans certains cas.

6/ Mettre en place des règles spécifiques dans le cadre de votre SOC (Security Operations Center).

Si vous ne disposez pas de suffisamment des ressources en interne (qu’elles soient humaines ou logicielles), sachez qu’ITrust propose une offre SOC packagée capable de remonter en temps réel plus de 200 alertes. Dans le cas de WannaCry notamment, les règles suivantes sont applicables :

- Détection d’une pièce jointe suspecte non bloquée par la solution de sécurité dédiée à la messagerie e-mail gateway ;

- Détection d’un lien suspect à l’intérieur d’un e-mail qui n’a pas été bloqué par la solution de sécurité de votre messagerie e-mail gateway ;

- Détection d’un e-mail infecté bloqué par la solution de sécurité de votre messagerie et suivi ;

- Détection d’une tentative de connexion à un site web suspect bloqué par la solution de sécurité dédiée à la messagerie ;

- Détection d’une vulnérabilité critique suivie d’une connexion bloquée par le proxy.

Pour plus de conseils, nous vous conseillons de lire l’article ITrust intitulé « Comment éviter la prise d’otage de vos données ».

Quels choix s’offrent à moi en cas d’infection ?

Que faire si votre ordinateur est déjà infecté par WannaCry ou tout autre ransomware ou malware inconnu ?

Vous pensez avoir tout perdu dès avoir reçu la demande de rançon ? Les experts d’ITrust vous apportent une bonne nouvelle, il vous reste encore du temps ! En effet, il y a une fenêtre d’opportunité dont vous pouvez profiter et arrêter la prise d’otage de vos données avant même qu’elle ait commencé.

Lorsqu’un des vos employés lance (sans même le savoir) le logiciel malveillant sur son ordinateur, celui s’installe dans le répertoire de l’utilisateur et obtient la clé publique de son serveur C&C. Comme tous ses autres prédécesseurs, WannaCry commence le chiffrement des données et génère des clés symétriques aléatoires pour chaque fichier qu’il crypte.

Le focus est sur les documents Office, les photos et les vidéos, globalement tout ce qui pourrait être de valeur pour l’utilisateur ciblé. Il crypte alors la clé aléatoire en utilisant un algorithme issu de la combinaison de deux clefs de chiffrement (RSA et AES-128-CBC). Ensuite, le virus ajoute cette clé aléatoire au fichier crypté.

Parmi los clients, aucune infection réussie n’est à déplorer. Les algorithmes de machine learning de Reveelium permettent de détecter les signaux faibles correspondant à des tentatives de connexion au centre de contrôle des logiciels malveillants.

@malwaretechblog, l’homme providentiel de 22 ans qui a peut-être stoppé l’attaque mondiale à lui tout seul, a en fait remarqué qu’un nom de domaine de type DGA était régulièrement requêté par le maliciel. Il s’agit d’un cas classique de communication entre un maliciel et un C&C. Reveelium reconnait automatiquement ces types de noms de domaine et lève une alerte de sorte que le ransomware peut être stoppé lorsqu’il est encore en phase d’initialisation.

_____________________________________________________________________

En réaction à l’attaque WannaCry un collectif spontané regroupant les référents du numérique a lancé le manifeste « RESISTANCE CYBER ». A l’origine de la société toulousaine spécialisée dans la cybersécurité prédictive, qui a mis en place un collectif spontané regroupant chefs d’entreprises en cybersécurité, responsables et représentants de clubs, associations, clusters, référents cybers, journalistes, référents du numérique avec, au regard de l’actualité, des propositions concrètes pour le pays afin de réagir face au terrorisme informatique.

En réaction à l’attaque WannaCry un collectif spontané regroupant les référents du numérique a lancé le manifeste « RESISTANCE CYBER ». A l’origine de la société toulousaine spécialisée dans la cybersécurité prédictive, qui a mis en place un collectif spontané regroupant chefs d’entreprises en cybersécurité, responsables et représentants de clubs, associations, clusters, référents cybers, journalistes, référents du numérique avec, au regard de l’actualité, des propositions concrètes pour le pays afin de réagir face au terrorisme informatique.

Vous trouverez ici le contenu de ce manifeste : https://www.slideshare.net/ITrustFrance/manifeste-resistancecyber

Et pour signer ce manifeste : https://goo.gl/forms/aIbRlwLJtPo8UVIM2

Article d’origine : ITrust

Bonjour, est ce que vous avez des informations à savoir si les systèmes linux (ubuntu…) sont touchés par cet attaque ?merci

Bonjour,

Tous les systèmes Linux sont hors de cause dans cette attaque puisque WannaCry est basé sur un exploit SMB Windows.

merci 🙂

Hello

petite correction àa pporter : “vEn effet, cette vulnérabilité critique s’est fait connaître au mois de mais lors de la sortie des documents fuites de l’agence de sécurité américaine NSA” -> s’est fait connaitre au mois de mars

Bonne journée

Hello !

Bien vu, j’ai corrigé ça 😉

Merci.

Les commentaires sont fermés.