Tox est un outil automatisé découvert par les experts de McAfee, ayant fait son apparition à la mi-mai sur le Dark Web et visant à générer des ransomwares en trois étapes. Les ransomwares sont actuellement un fléau qui fait bien des dégâts…

Comme souvent dans le milieu de l’underground informatique, les cybercriminels ont tendance à créer des outils automatisés (distribués gratuitement ou commercialisés à prix d’or selon les cas, ndlr) afin de rendre le piratage accessible aux débutants, même sans connaissances techniques.

Parfois sophistiqués, ces outils peuvent aboutir à des malwares redoutables, ce qui pose un gros problème de multiplication des malwares. Seul avantage pour les outils de sécurité (antivirus, antimalwares), ce genre d’outil génère dans la majorité des cas des exécutables dont la souche est identique, et donc facilement repérable. En résumé, dès que l’un des ransomwares créé à partir de l’outil sera détecté, tous les autres le seront aussi. Cela obligera alors les cybercriminels à mettre à jour leur outil de génération et de recréer tous les exécutables d’infection.

Le cas de Tox-Viruses

Ce n’est pas un secret pour personne : aujourd’hui, il est aisé de se procurer un kit de construction de malware en visitant des forums undergrounds dédiés au piratage. Les communautés sont actives et distribuent en nombres de logiciels malveillants en tout genre.

Durant leurs recherches, les experts de McAfee ont identifié un nouveau venu dans le domaine et il s’agit d’un éditeur de ransomware relativement simple d’utilisation qui devient de plus en plus populaire dans l’écosystème criminel et intéresse les escrocs en tout genre. Surtout les débutants en fait puisque c’est la cible prioritaire de ce genre d’outil. Un point important à noter, est que Tox est gratuit et nécessite juste une simple inscription, ce qui va largement augmenter sa diffusion.

Tox est en fait un éditeur de ransomware, disponible en ligne depuis le 19 mai sur un forum de piratage accessible via le réseau Tor. Sur la page de présentation, les développeurs expliquent avoir développé un malware qui, une fois ouvert dans un système d’exploitation Windows, chiffre tous les fichiers de l’utilisateur. Une fois que le processus est terminé, il affiche un message demandant de payer une rançon à une adresse Bitcoin pour déverrouiller les fichiers.

Simple et rémunérateur pour les pirates

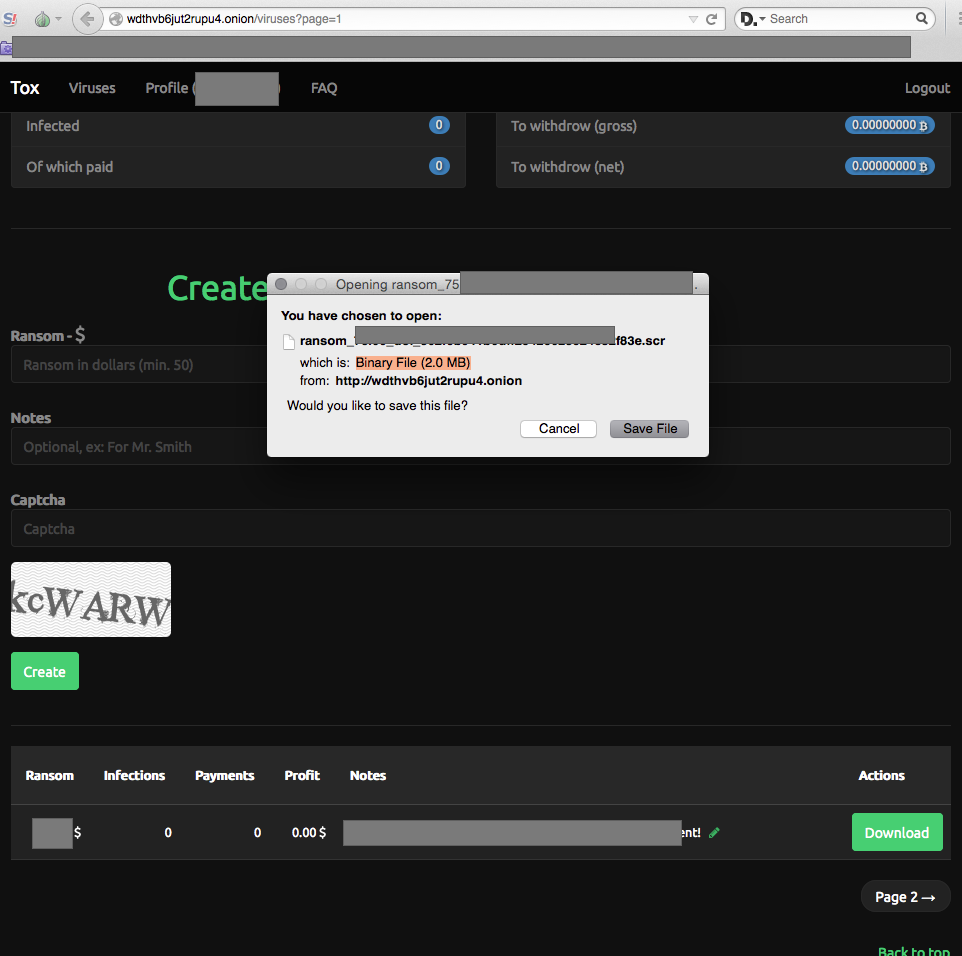

Les auteurs expliquent le potentiel de Tox. La création d’un ransomware se fait en 3 étapes simples : décider du montant exigible (la rançon), entrer sa « cause » et soumettre le captcha. Dès lors, un malware de 2 Mo est généré, camouflé sous la forme d’un .src (extension dédiée aux écrans de veille Windows).

Bien entendu, tout service gratuit à un prix ! Ici, comme la majorité des systèmes gérant les ransomwares, il s’agit d’un commissionnement des auteurs de l’outil, à hauteur de 30% des gains récupérés par le biais des règlements de rançons des victimes. L’explication “officielle” est la suivante :

« Une fois que vous avez téléchargé votre virus, vous devez infecter des gens. Comment ? Ce sera à vous d’en décider. Mais la pratique la plus commune est par pièce jointe dans un courriel. Si vous décidez d’utiliser cette méthode, assurez-vous que votre fichier soit placé dans un zip pour prévenir toute détection éventuelle d’antivirus ou d’antispam. La partie la plus importante : les bitcoins payés par la victime seront crédités dans votre compte. Nous garderons uniquement 30 % de frais sur montant total. Aussi, si vous spécifiez une rançon de 100 dollars, vous en obtiendrez 70 dollars et nous 30 dollars. Cela vous convient-il ? »

Tout se passe depuis un hidden service Tor, contenant un panneau de gestion pour l’escroc final, lui permettant de suivre ses gains et ses victimes. Il devra utiliser l’interface pour demander le versement de ses gain vers une adresse Bitcoin lui appartenant.

Actuellement, le taux de détection du malware est relativement bas. McAfee explique que le logiciel malveillant généré par Tox est compilé par MinGW et utilise un chiffrement AES pour chiffrer les fichiers des victimes, via la bibliothèque Crypto++. CryptoAPI de Microsoft est utilisé pour la génération de clé. Les experts ont soulignés que plusieurs acteurs dans le marché pourraient s’inspirer de ce modèle de vente et ils s’attendent à ce que les logiciels développés deviennent de plus en plus perfectionnés.

Ça promet…

Sources : McAfee, Developpez.com

facebook

Les commentaires sont fermés.