Les chercheurs en sécurité et les sociétés de protection anti-malware sont en alerte après la découverte du tout premier rançongiciel capable de déployer des techniques permettant de contourner les mesure anti-ransomware actuelles. Il se nomme Thanos et est distribué par le gang de cybercriminels Nosophoros sur les forums du Dark Web sous le concept du RaaS (Ransomware-as-a-Service).

Le ransomware Thanos découvert en janvier 2020 est le premier à utiliser une technique d’évasion anti-ransomware baptisée RIPlace comme l’a révélé les chercheurs en sécurité de Inskit Group qui ont publiés une analyse du malware mettant en avant de nombreuses autres fonctionnalités avancées qui en font une menace sérieuse à surveiller. Il est capable de détecter et de désactiver de nombreux logiciel de sécurité comme les anti-ransomwares, les antivirus ou encore les pare-feu…

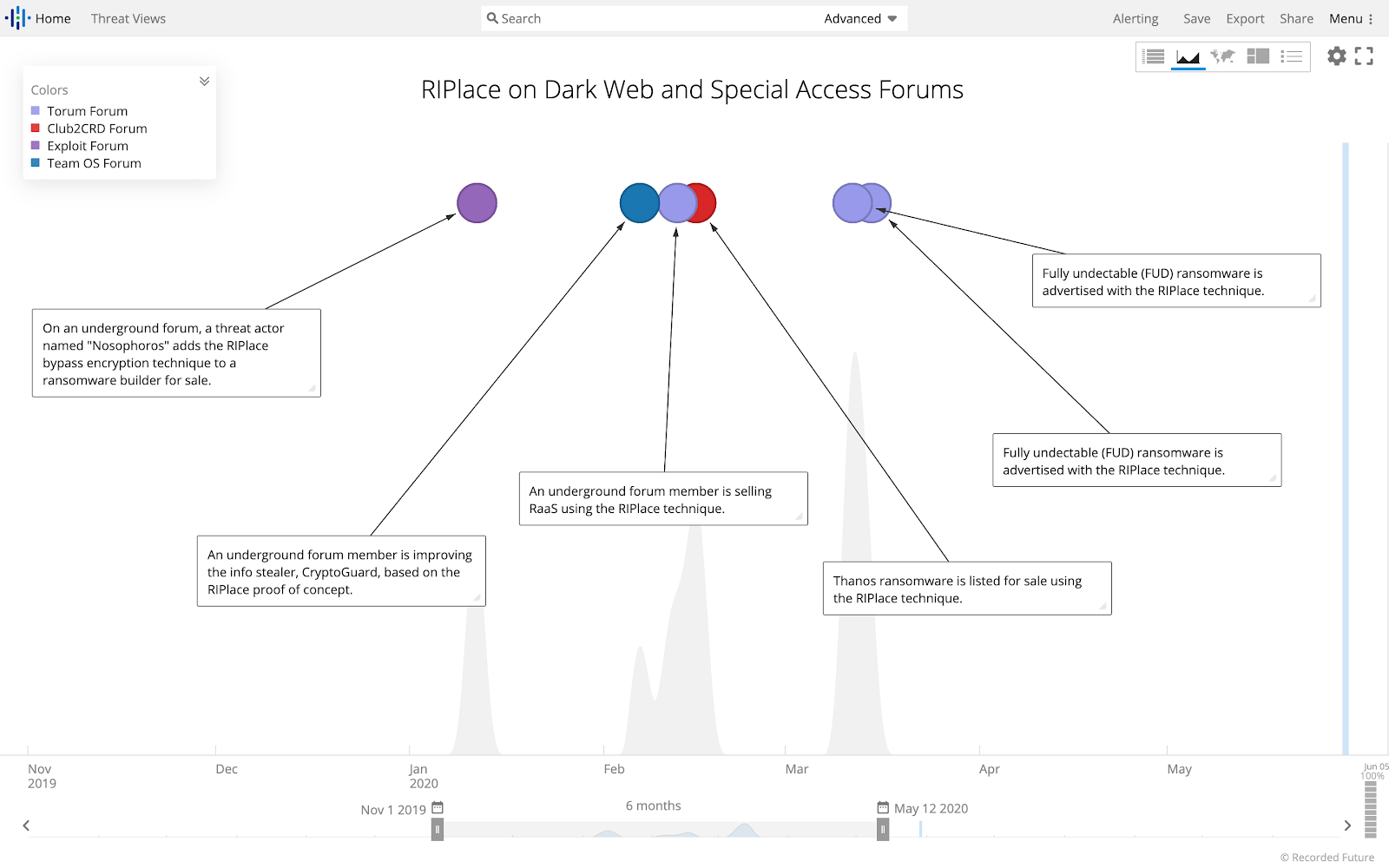

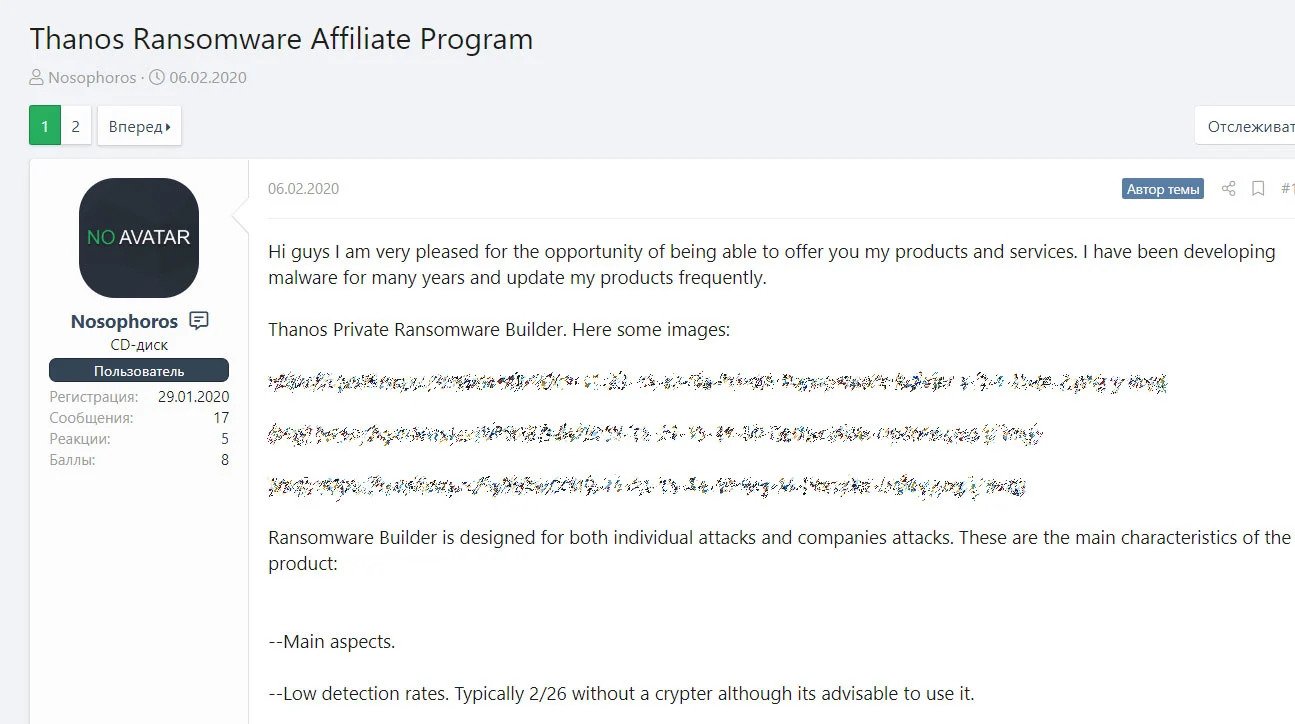

La distribution de Thanos sur certains espaces du Dark Web a commencé fin octobre 2019, mais ce n’est qu’en janvier 2020 que des victimes ont demandé de l’aide pour ce qu’on appelait alors le Ransomware Quimera. Au fil du temps, cette nouvelle menace a été ensuite identifiés comme Hakbit. Dans un nouveau rapport de Recorded Future, nous apprenons que ce ransomware s’appelle Thanos et est promu comme Ransomware-as-a-Service sur les forums de pirates russophones depuis février. Promu par un acteur cybercriminel nommé Nosophorus, Thanos recrute des pirates et des distributeurs de logiciels malveillants pour distribuer le ransomware de part le monde sur la toile. Chacun recevra ensuite une part des revenus générés, sous forme d’un programme d’affiliation, qui atteint généralement le taux de 60 à 70% des montants de rançon payés par les victimes.

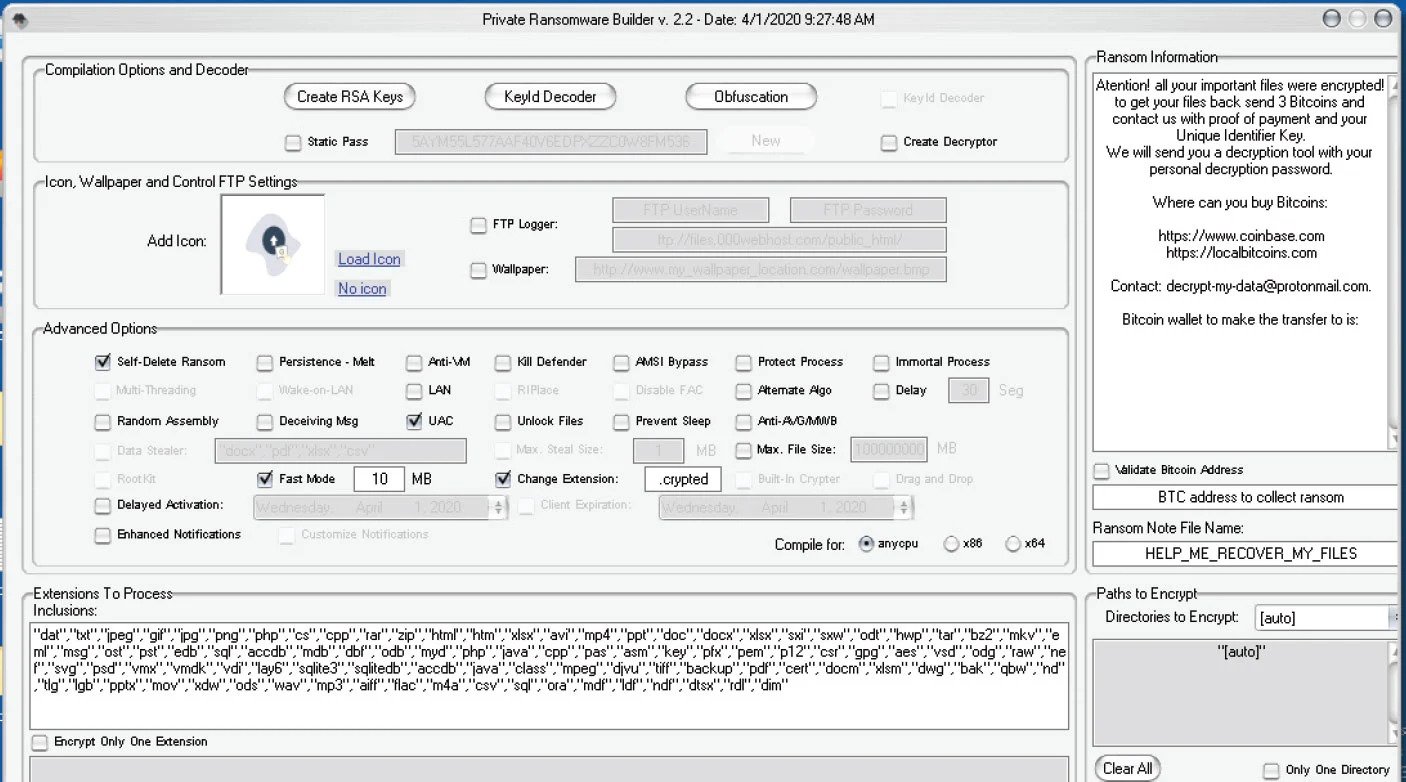

Les affiliés qui rejoignent le RaaS Thanos ont accès à un “constructeur de ransomware privé” qui permet de générer des exécutables de ransomwares personnalisés avec de nombreuses options et fonctionnalités. Il est écrit en C# les chercheurs ont pu l’analyser facilement malgré son obfuscation. logiciel malveillant intègre 12 à 17 classes, dont un tronc commun Program et Crypto, puis d’autres comme NetworkSpreading, Wake on LAN, en fonction des « options » retenues par les acheteurs de ce ransomware. Alors que la plupart des ransomwares écrits en C# n’ont pas un haut niveau de sophistication, Thanos possède de nombreuses fonctionnalités avancées qui le distinguent des autres :

Le groupe de cyberpirates opérant sous le patronyme Nosophoros et qui se trouve derrière Thanos propose à la vente sur le dark web une version personnalisable en 43 configurations possibles de ce malware pour s’adapter au plus près des besoins des cyberescrocs. La gestion est très professionnelle.

Le générateur de Thanos offre un large éventail de fonctionnalités, y compris un voleur de fichiers intégré, une propagation automatisée vers d’autres appareils Windows et l’adoption de la technique d’évasion RIPlace révélée par le chercheur. Notons que cette nouvelle technique d’évasion anti-ransomware appelée RIPlace avait été mise en avant via un PoC en novembre 2019 par Nyotron : le malware renomme un fichier en lien symbolique créé à l’aide de la fonction DefineDosDevice() afin de passer outre la surveillance des logiciels de protection anti-ransomware.

Thanos est le premier ransomware à adopter la technique RIPlace que les chercheurs en sécurité du monde entier pensaient théorique uniquement. Parmi les sociétés connues, seules Kaspersky et Carbon Black auraient à ce jour modifié leurs logiciels pour empêcher cette technique d’évasion. De plus, le système de protection de fichier de Windows 10 n’empêche pas non plus l’exploitation de cette technique qui ne semble tout simplement pas reconnue comme une vulnérabilité potentielle. Une véritable aubaine pour les cybercriminels donc !

« Le client Thanos utilise AES-256 en mode CBC pour chiffrer les fichiers utilisateur. La clé utilisée pour le chiffrement AES est dérivée d’un mot de passe et d’un grain de sel qui se fait à travers l’appel de fonction Windows rfc2898DeriveBytes. Une fois que le client Thanos s’est servi de cette clé pour chiffrer tous les fichiers qu’il découvre, il recourt à une clé publique RSA 2048 intégrée pour crypter le mot de passe AES utilisé. La chaîne base64 de ce mot de passe chiffré est ajoutée à la note de rançon, demandant à la victime d’envoyer la chaîne de mot de passe chiffrée aux acteurs de la menace pour déchiffrer leurs fichiers. La clé privée associée à la clé publique utilisée pour chiffrer le mot de passe est nécessaire pour déchiffrer le mot de passe AES. Seul l’opérateur qui a créé le client Thanos doit avoir accès à la clé privée », indique en outre Inskit Group.

Thanos contient aussi une fonctionnalité phare des ransomwares modernes : l’exfiltration de données avant le chiffrement de la machine cible. Cela modifie complètement le rapport de force avec les victimes : dorénavant, les pirates peuvent les menacer de publier en ligne toutes leurs données personnelles privées si la rançon n’est pas réglée… et même dans le cas où celle-ci est payée, les pirates restent libre de revendre les données les plus intéressantes par la suite pour maximiser leurs profits. Ce vol de fichiers est généralement effectué via les sauvegardes cloud d’une entreprise ou via la copie manuelle des fichiers vers un emplacement distant par FTP. Thanos inclut ainsi une fonction ftp_file_exfil() qui effectue automatiquement l’exfiltration des fichiers vers un site FTP distant lors du chiffrement d’un ordinateur. Les chercheurs ont pu identifié la liste des fichiers volés par Thanos : ‘.docx’, ‘.xlsx’, ‘.pdf’ et ‘.csv’, mais d’autres extensions peuvent être spécifiées à volonté lors de la construction de l’exécutable ransomware. En plus du vol de fichiers intégré, Thanos comprend également une fonctionnalité qui tentera de répandre le ransomware latéralement sur d’autres appareils du réseau (ransomware spread).

Une fois exécuté, Thanos téléchargera la boîte à outils de sécurité offensive SharpExec à partir de son référentiel GitHub. Le ransomware utilisera le programme PSExec fourni de SharpExec pour copier et exécuter l’exécutable du ransomware sur d’autres ordinateurs. Cette fonctionnalité permet à l’affilié du ransomware de compromettre une seule machine et de l’utiliser potentiellement pour chiffrer d’autres appareils sur le réseau. Cela est particulièrement dévastateur si l’utilisateur compromis est un administrateur de domaine.

A ce jour, ce ransomware a déjà été repéré dans des attaques ciblées et est très actif et efficace car très peu détectable. Le gang de cybercriminel gérant ce ransomware met en production de nombreuses évolutions et mises à jour faisant donc évoluer continuellement leur ransomware pour utiliser de nouvelles techniques et tactiques et contourner les nouvelles protections. Même s’il existe donc une petite chance aux victimes de pouvoir déchiffrer leurs données, cela se fera de plus en plus difficile au gré des mises à jour, surtout que les pirates qui le développe peuvent espionner eux-même les outils et solutions techniques mis en avant par les chercheurs en sécurité pour venir en aide aux victimes. Le grand jeu du chat et de la souris en somme !