Ces dernières années, les e-menaces ainsi que la surveillance à grande échelle ont beaucoup augmentés, tout comme le nombre d’internautes dans le monde. Les cybercriminels sont prêts à tout pour infecter le maximum de personnes.

La prise de conscience des internautes est en marche, que ce soit à propos des malwares et autres piratages de données, ou de l’espionnage de masse. De ce fait, l’adoption des logiciels et des services de chiffrement se démocratises. Malheureusement, un groupe de cybercriminels a réussi à exploiter cette tendance pour infecter des utilisateurs se pensant protégés…

La diffusion de faux logiciels de sécurité et de chiffrement est un problème critique. Kaspersky Lab a révélé qu’un groupe de cybercriminels représentant une menace persistante avancée (APT) surnommé StrongPity a ciblé les utilisateurs de logiciels conçus pour le chiffrement des données.

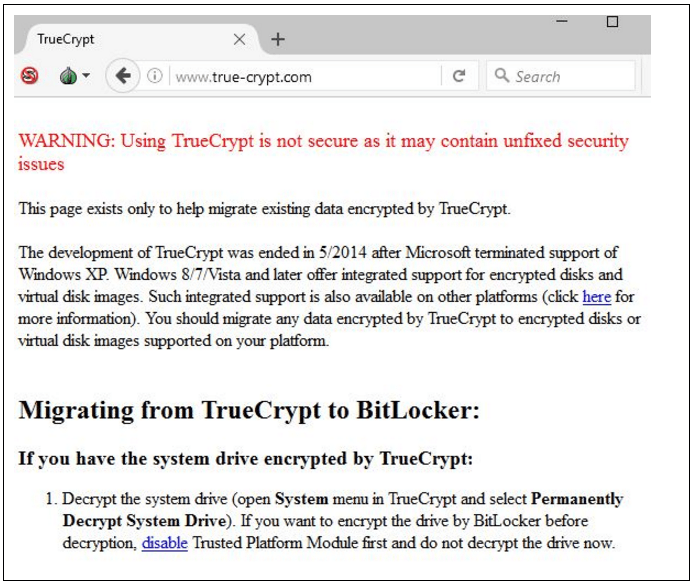

Le groupe APT StrongPity a utilisé de multiples cyberattaques pour diffuser massivement des installateurs infectés par des logiciels malveillants depuis de nombreuses années pour cibler les utilisateurs de logiciels de chiffrement légitimes en compromettant les sites officiels de diffusion ou par la mise en place de leurs propres faux sites malveillants. Le groupe APT StrongPity a ainsi réussi à infecter des milliers d’utilisateurs en Europe, en Afrique du Nord et au Moyen-Orient en ciblant deux utilitaires de chiffrement dans différentes attaques : WinRAR et TrueCrypt.

WinRAR et TrueCrypt sont des logiciels très populaires, notamment pour la protection de la confidentialité des données : WinRAR permet d’archiver des fichiers avec un chiffrement AES-256 (avec une clé robuste en PBKDF2 HMAC-SHA256), tandis que TrueCrypt est un utilitaire libre et open source de chiffrement intégral du disque ou d’une partition.

En mettant en place des faux sites de distribution qui imitent étroitement les sites de téléchargement légitimes, StrongPity est capable de tromper les utilisateurs en les faisant télécharger des versions malveillantes de ces applications de chiffrement dans l’espoir que les utilisateurs chiffrent leurs données en utilisant une version de WinRAR ou de TrueCrypt contenant un backdoor, permettant aux pirates d’espionner les données des victimes avant même qu’elles en soient effectivement chiffrées.

“Le problème avec ce genre d’outils n’est pas la puissance du chiffrement disponible implémenté, mais plus la façon dont ils sont distribués“, explique Kurt Baumgartner, chercheur en sécurité chez Kaspersky Lab. “Ceci est le problème parfaitement maîtrisé et exploité par le groupe StrongPity.“

Le groupe d’APT a mis en place des points d’attaque ciblant TrueCrypt en fin d’année 2015, mais l’activité malveillante a bondi en fin d’été 2016. En effet, entre juillet et septembre 2016, des milliers de visiteurs (surtout en Turquie et aux Pays-bas) ont été redirigé vers un faux site de téléchargement, imitant à la perfection l’actuel site officiel de TrueCrypt.

Toutefois, pour WinRAR, au lieu de rediriger les victimes vers un site Web contrôlé par StrongPity, le groupe a carrément détourné le site Web légitime winrar.it pour y héberger une version malveillante du binaire en lui-même.

Le site winrar.it a donc infecté énormément d’utilisateurs principalement en Italie, avec toutefois quelques victimes dans des pays comme la Belgique, l’Algérie, la Tunisie, la France, le Maroc et la Côte d’Ivoire, tandis que les attaquants ont aussi pris le contrôle du site winrar.be, touchant au passage les utilisateurs de la Belgique, l’Algérie, le Maroc , les Pays-Bas ou encore le Canada.

Selon Kaspersky, plus de 1 000 systèmes ont été infectés par des logiciels malveillants StrongPity cette année. Les cinq principaux pays touchés par le groupe sont l’Italie, la Turquie, la Belgique, l’Algérie et la France. Le malware utilisé par StrongPity APT a été signé avec des certificats numériques inhabituels et le module principal est chargé de télécharger tous les composants comprenant notamment une porte dérobée, un keylogger, un password stealer (visant principalement le client SSH PuTTY, le client FTP FileZilla, le programme de transfert de fichiers sécurisé WinSCP et les clients de bureau à distance).

Le malware fournit non seulement le contrôle total du système aux attaquants, mais leur permet aussi de voler le contenu du disque dur et de télécharger d’autres logiciels malveillants susceptibles de dérober bien plus de choses encore (données bancaires, espionnage des communications, etc). Par conséquent, vous l’aurez compris, il est crucial de s’assurer de la légitimité du site sur lequel on télécharge un logiciel, ainsi que de l’intégrité du fichier via la validité de la signature du binaire lorsque cela est proposé, par le biais de la comparaison des hashs MD5 du fichier.

Évitez les sites de téléchargement qui n’offrent pas de certificat numérique de signature.

Les commentaires sont fermés.