Une récente découverte des chercheurs en sécurité d’ESET a mis en lumière un rootkit UEFI utilisé par le groupe de hackers russe Sednit / APT28, capable d’infecter de manière persistante un système Windows.

Vous connaissez surement les redoutables rootkits, s’attaquant profondément à votre machine en infectant son boot de manière persistante. Ces derniers sont difficile à repérer et à éradiquer. Mais cette fois, cela va encore bien plus loin ! En effet, la récente découverte d’un rootkit UEFI exploité par un groupe de hackers russe (affilié au GRU d’après les experts, l’agence de renseignement militaire russe) montre pour la première fois ce type de malware en liberté sur le Net.

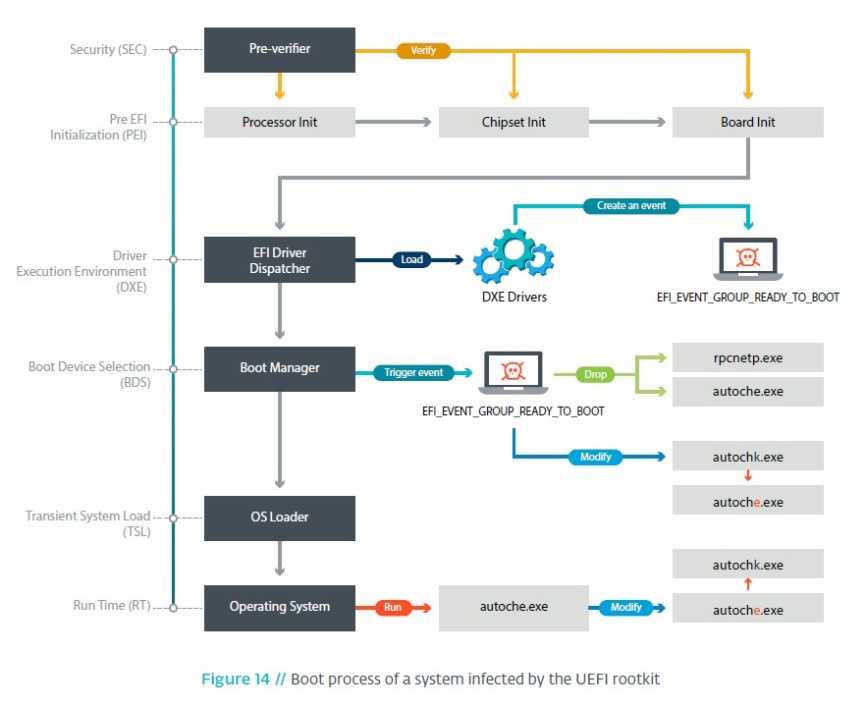

Bien plus extrême et dangereux qu’un rootkit de base. Le concept ? Un rootkit UEFI, déjà créé et analysé en laboratoire, s’attaque au firmware de la carte mère du PC pris pour cible, en modifiant de manière définitive la partie permettant de démarrer le système d’exploitation, stockée sur une puce SPI Flash. Résultat, l’infection est permanente et indétectable par les antivirus du marché, même si l’OS est réinstallé (cela est valable pour les machines sous Windows comme sous MacOS). Mais voilà, jusqu’à ce jour, jamais un tel malware n’avait pu être détecté et analysé dans la nature ! Il s’agit là d’une première… Il faut savoir que seules quelques une des meilleures agence de cyber-espionnage dans le monde sont capable de créer une cyberarme si sophistiquée (ESET estime à 4 ans le temps de travail nécessaire à son élaboration).

Les chercheurs d’ESET ont pu prouvé qu’un tel rootkit a été utilisé au cours de la campagne de cyber-espionnage du groupe de hackers Sednit alias APT28 baptisée “LoJax” (voir le rapport complet en PDF ici). La cible de cette campagne ? Des organisations gouvernementales en Europe centrale et Europe de l’est mais aussi l’attaque ayant eu lieu en parallèle des élections présidentielles américaines.

D’après l’analyse technique du malware LoJax capturé par les chercheurs, ce dernier a été conçu à partir de plusieurs sources existantes et de logiciels légitimes comme par exemple l’utilitaire RWEverything et son driver RwDrv.sys permettant de télécharger une image complète de la mémoire Flash SPI. Un second morceau de programme va ensuite injecter un driver malveillant dans cette image et procéder à sa réécriture au sein de la puce. L’accès en écriture n’est normalement pas permis mais les hackers ont réussi à détourner ces limitations grâce à certaines vulnérabilités existantes sur certaines versions des différents firmwares utilisés sur les cartes mères.

Etape suivante, installation de rpcnetp.exe, qui s’avère être une version malveillante détournée du logiciel légitime LoJack, développé par l’éditeur Absolute Software, dont le but initial est de fournir une protection contre le vol des ordinateurs. La version malveillante est capable de s’injecter dans divers processus du système et met en place un canal de communication avec des serveurs de commande et contrôle extérieurs. Ce qui permettra ensuite de télécharger un second agent, aux fonctionnalités plus riches.

Cette procédure nécessite un piratage de la machine cible au préalable…

Notons que la technique est impossible à réaliser avec les firmwares de nouvelle génération utilisant la technologie Secure Boot, tous les drivers utilisés étant signés.

Pour se protéger, il convient de vérifier que le Secure Bot est bien activé. Il est aussi possible dans le cas contraire d’utiliser un UEFI Scanner afin de vérifier l’intégrité du firmware de sa carte mère.

un flash complet de l’UEFI dans les régions de la SPI suffit,d’ailleurs cela est marqué dans l’article.

Enfin, vous attribuez APT28 à la Russie, mais sachez que ce n’est pas prouvable.

Par expérience personnelle, il y a certains attaquants qui ont des troubles de schizophrénie.

Les commentaires sont fermés.