Les chercheurs de Trustwave ont découvert un nouveau kit d’exploitation pirate appelé “RedKit Exploit Kit” qui commence à être utilisé sur Internet et qui vise à entrer sur un marché qui est pratiquement monopolisé par les célèbres BlackHole et Phoenix exploit kits.

Réellement, ce nouveau kit n’a pas de nom officiel, de sorte que les chercheurs l’on appelé “Redkit” en raison de la bordure rouge utilisée dans le panneau de l’application. Comme la majorité des outils de ce genre, il semblerait que le kit provienne de Russie.

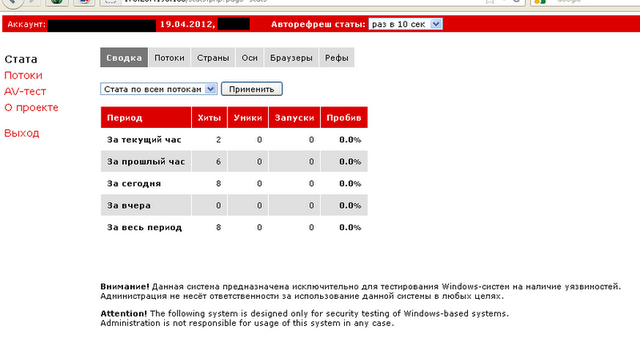

“La connexion au panneau d’administration vous présente les options qui sont généralement utilisées par les autres kits pirates. Le panneau vous permet de consulter les statistiques de trafic entrant, de télécharger un fichier exécutable malveillant (payload) et même de scanner cette charge avec pas moins de 37 antivirus différents,” rapporte Trustwave.

Afin de fournir le logiciel malveillant, RedKit exploite deux bugs populaires :

- La vulnérabilité LibTIFF du logiciel Adobe Acrobat et Reader (CVE-2010-0188).

- La vulnérabilité Java AtomicReferenceArray (CVE-2012-0507), récemment utilisée par les cybercriminels avec l’infection massive Flashback.

“Chacune des URLs malveillantes ont été bloquées par les principales sociétés de sécurité dans les 24 à 48 hours. L’auteur du Redkit a mis à disposition une nouvelle API qui permet de produire de nouvelles URLs toutes les heures, donc les utilisateurs de ce kit d’exploitation peuvent maintenant mettre à jour automatiquement les sources pour que les machines infectées pointent toujours vers la nouvelle URL active.”

nul a chier

Incroyable formidable !!!!!

Les commentaires sont fermés.