Des chercheurs en cybersécurité ont dévoilé aujourd’hui un botnet P2P (peer-to-peer) sophistiqué et multifonctionnel écrit en Golang qui cible activement les serveurs SSH depuis janvier 2020.

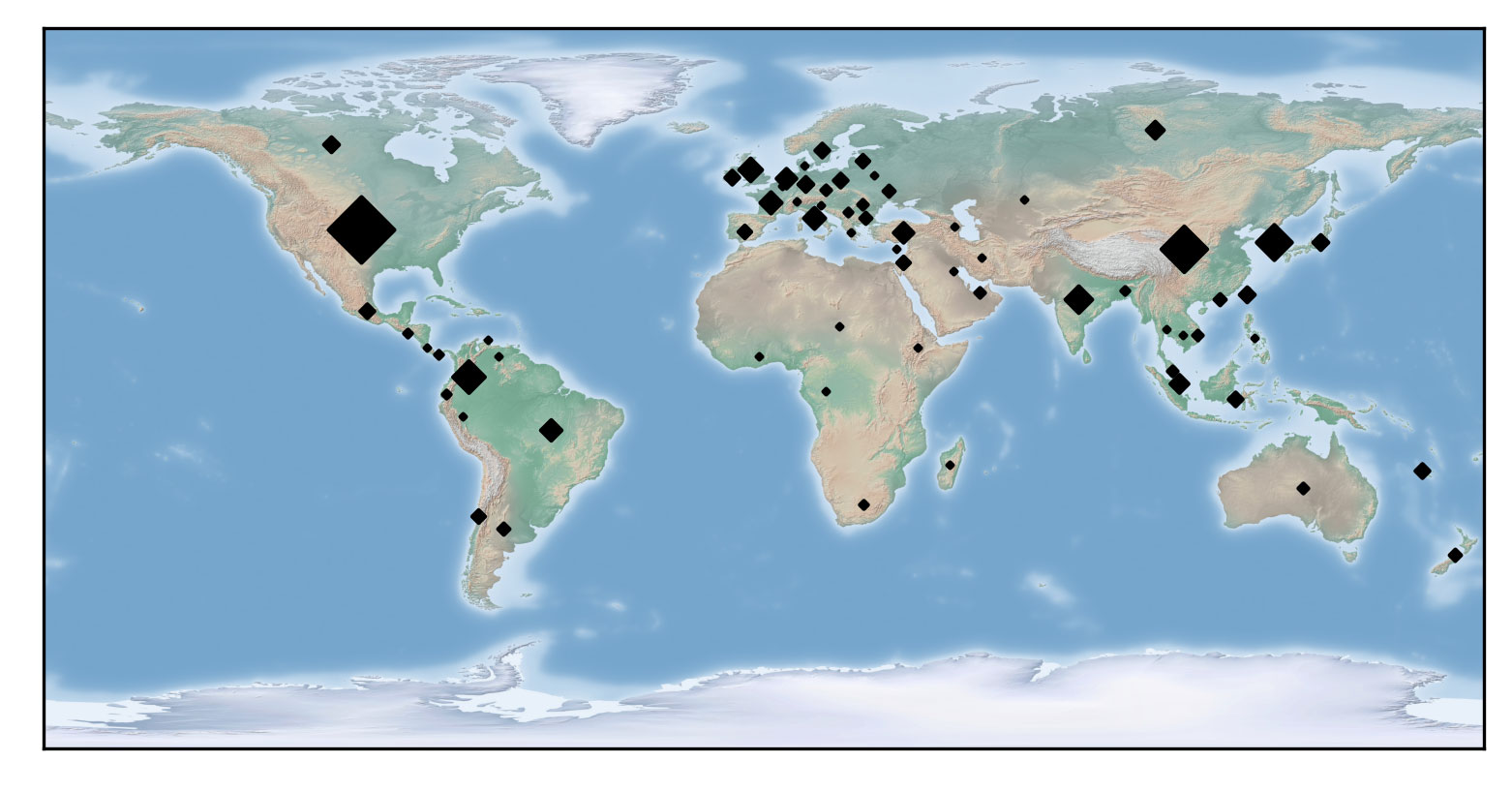

Appelé “FritzFrog“, le botnet modulaire, multithread et sans fichier a pénétré plus de 500 serveurs à ce jour, infectant des universités bien connues aux États-Unis et en Europe, ainsi qu’une entreprise ferroviaire, selon un rapport publié aujourd’hui par Guardicore Labs.

“Avec son infrastructure décentralisée, il distribue le contrôle entre tous ses nœuds“, a déclaré Ophir Harpaz de Guardicore. “Dans ce réseau sans point de défaillance unique, les pairs communiquent en permanence les uns avec les autres pour maintenir le réseau en vie, résilient et à jour“.

En plus de mettre en œuvre un protocole P2P propriétaire qui a été développé à partir de zéro, les communications sont effectuées via un canal chiffré, le malware étant capable de créer une porte dérobée sur les systèmes victimes qui accorde un accès continu aux attaquants.

Un botnet P2P sans fichier

Bien que des botnets basés sur GoLang aient déjà été observés, tels que Gandalf et GoBrut, FritzFrog semble partager certaines similitudes avec Rakos, une autre porte dérobée (ou backdoor) Linux basée sur Golang qui avait précédemment infiltré les systèmes cibles via des tentatives de force brute sur des connexions SSH.

Mais ce qui rend FritzFrog unique, c’est qu’il est sans fichier, ce qui signifie qu’il assemble et exécute les charges utiles en mémoire, et qu’il est plus agressif dans la réalisation d’attaques par force brute, tout en étant également efficace en répartissant les cibles uniformément dans le botnet. Une fois qu’une machine cible est identifiée, le logiciel malveillant exécute une série de tâches consistant à la forcer via brute force, à infecter la machine avec des charges utiles malveillantes en cas de violation réussie et à ajouter la victime au réseau P2P du botnet.

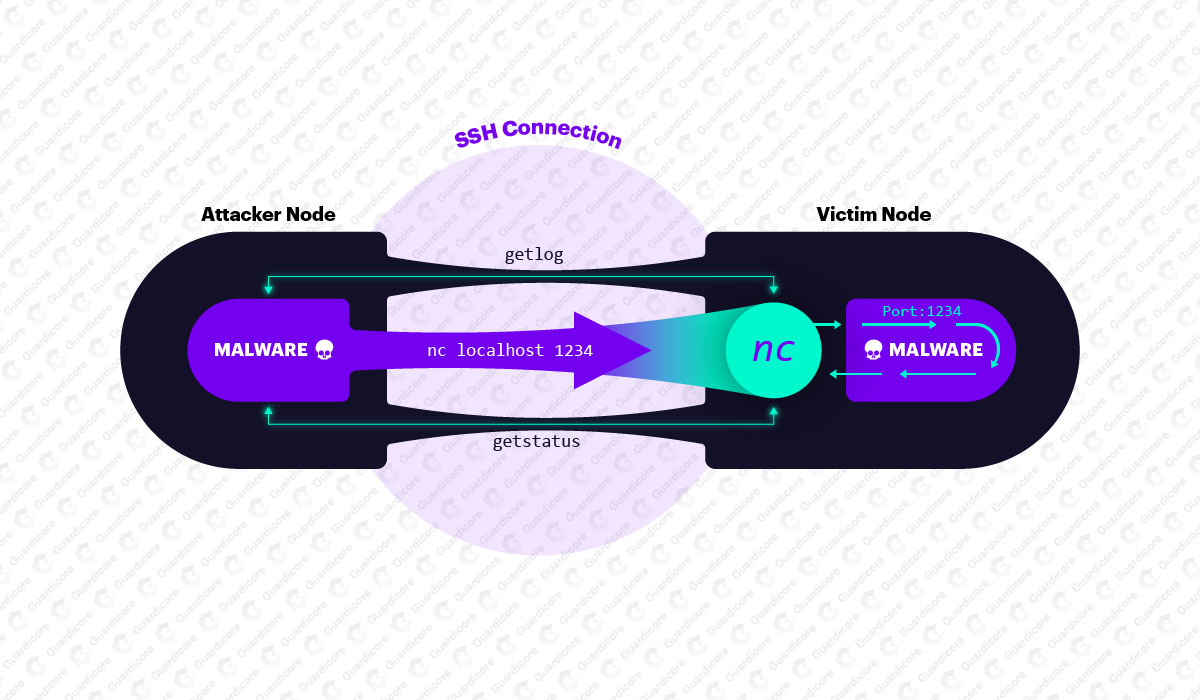

Pour passer sous le radar, le malware fonctionne comme ifconfig et NGINX, et commence à écouter sur le port 1234 pour recevoir d’autres commandes à exécuter, y compris celles permettant de synchroniser la victime avec la base de données des pairs du réseau et des cibles de force brute.

Les commandes elles-mêmes sont transmises au malware via une série de techniques conçues pour éviter la détection. Le nœud attaquant du botnet se verrouille d’abord sur une victime spécifique via SSH, puis utilise l’utilitaire NETCAT pour établir une connexion avec un serveur distant. De plus, les fichiers de charge utile sont échangés entre les nœuds dans le style BitTorrent, en utilisant une approche de transfert de fichiers segmenté pour envoyer des blobs de données.

“Lorsqu’un nœud A souhaite recevoir un fichier de son homologue, le nœud B, il peut interroger le nœud B sur les objets blob qu’il possède en utilisant la commande getblobstats“, a déclaré Harpaz. “Ensuite, le nœud A peut obtenir un objet blob spécifique par son hachage, soit par la commande P2P getbin ou via HTTP, avec l’URL ‘https: // node_IP: 1234 / blob_hash.’ Lorsque le nœud A a tous les objets blob nécessaires, il assemble le fichier à l’aide d’un module spécial nommé Assemble et l’exécute.“

Outre le chiffrement et l’encodage des réponses aux commandes, le logiciel malveillant exécute un processus distinct, appelé « libexec », pour extraire les unités de crypto-monnaie Monero et laisse une porte dérobée pour un accès futur à la victime en ajoutant une clé publique au fichier « authorized_keys » du SSH afin que les connexions peut être authentifié sans avoir à se fier à nouveau au mot de passe.

13 000 attaques repérées depuis janvier

Guardicore Labs a également mis à disposition un script de détection qui vérifie si un serveur a été infecté par FritzFrog, ainsi que le partage des autres indicateurs de compromission (IoC).

“Les mots de passe SSH faibles sont le déclencheur des attaques de FritzFrog“, a conclu Harpaz. “Nous vous recommandons de choisir des mots de passe forts et d’utiliser l’authentification par clé publique, ce qui est beaucoup plus sûr. Les routeurs et les appareils IoT exposent souvent SSH et sont donc vulnérables à FritzFrog – envisagez de changer leur port SSH ou de désactiver complètement leur accès SSH si le service n’est pas utilisé.“

Les commentaires sont fermés.