Ce malware réserve de bien mauvaises surprises, et bloque notamment l’accès au blog Malware City.

Contrairement à une idéelargement répandue, les vers de messageries instantanées sont bien plus nocifs que les simples robots spammant des contacts au nom de l’utilisateur qui est infecté. L’article d’aujourd’hui est consacré à une famille de vers, dont Trojan.VB.Agent.HS, une e-menace qui compromet la sécurité de l’ordinateur, avant de générer des profits pour son créateur, grâce à de la publicité.

L’attaque se déroule ainsi : tout commence par un clic sur un lien qui parait inoffensif, envoyé sur Windows Live Messenger par un contact infecté. Mais à l’autre bout de la connexion un cheval de Troie « injecteur » vous attend avec du code malveillant obscurci. Afin d’échapper à l’inspection superficielle, le payload est présenté sous la forme de multiples sections de données Unicode 16 bits. Ce fichier au format ANSI révèle un ensemble de mémoires tampons divisées par un séparateur. En ignorant les séparateurs et en vidant les données, un fichier chiffré compressé avec UPX apparait.

Le payload compacté avec UPX est fragmenté en mémoires-tampons.

À l’intérieur de cet ensemble imbriqué se trouve un cheval de Troie. Il se lance automatiquement après avoir été injecté et inflige des dégâts à l’ordinateur infecté. Il reçoit d’abord l’instruction de rechercher et d’anéantir un ensemble de processus associés à des produits antimalwares ou à des logiciels d’investigation numérique.

Quelques processus que le cheval de Troie tente de détruire

Bien que le cheval de Troie ne possède pas de composant rootkit permettant de stopper les mécanismes de protection mis en place par les solutions antimalwares, le cheval de Troie réussit à modifier certains de leurs processus, ou à bloquer l’interaction d’autres processus avec l’utilisateur.

Une fois la sécurité locale partiellement vaincue, le cheval de Troie poursuit son dessein : il injecte des URL dans le fichier HOSTS puis les redirige vers différentes IP non allouées, les rendant ainsi totalement inaccessibles à partir d’un navigateur. Ces URL sont bien sûr associées à des éditeurs d’antivirus, des scanners en ligne et… surprise, à des ressources en ligne expliquant aux utilisateurs comment supprimer les malwares de leurs systèmes. Il n’est donc pas étonnant que Malware City France figure sur cette liste noire. Cela vous évoque peut-être le blocage des ressources de sécurité lors de l’apogée du ver Conficker, même si la mise en application était quelque peu différente (en infectant le client DNS).

Malware City et Malware City France figurent sur la liste noire

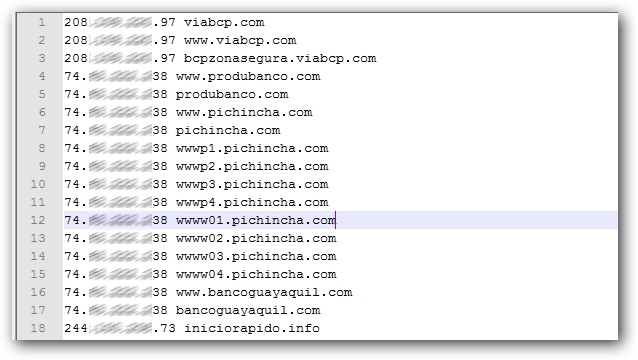

La modification du fichier HOSTS ajoute des règles supplémentaires, afin de rediriger les URL de services bancaires en ligne vers des serveurs de phishing. Lorsqu’un utilisateur infecté essaie d’accéder à l’URL de la banque dans le navigateur, il est redirigé vers l’adresse IP de la colonne de gauche, une page de phishing identique au service légitime, destinée à recueillir des identifiants de connexion.

Les entrées du fichier HOSTS : les IP des sites de phishing sont associées à des URL de sites bancaires légitimes

Puisque le temps c’est de l’argent, et que la plupart des utilisateurs consultent rarement leurs comptes bancaires en ligne, l’intervalle entre l’infection et le vol d’identifiants est utilisé pour une autre fraude, le pay-per-click. Le cheval de Troie comprend un composant « clicker » qui charge différentes URL dans un contrôle de navigateur invisible. Ce contenu affiche les publicités de l’attaquant, il est ensuite analysé en tant que code HTML, puis des clics sont simulés sur les publicités respectives. Cela rapporte au cybercriminel entre 0,05 et 1$ par clic, en fonction de l’annonceur, ce qui génère d’importants revenus à l’escroc.

Détection et élimination

J’ai déjà mentionné que ce malware ne contenait pas de pilote rootkit destiné à masquer sa présence ou à le rendre plus résistant à la détection et à la désinfection. Cependant, ce cheval de Troie a recours à de nombreuses astuces pour éviter d’être renvoyé de son hôte. Pour passer inaperçu, il crée un nouveau processus (généralement svchost.exe) et l’interrompt. Il modifie ensuite le point d’entrée du processus afin de lancer automatiquement son code. Il s’agit d’une pratique courante dans l’industrie des malwares, qui garantit que tout utilisateur qui essaiera de voir ce qui se passe dans la liste des processus ne sera pas capable de détecter le code malveillant en mémoire. De plus, le cheval de Troie bloquant tous les outils d’analyse antimalware (y compris l’Éditeur de Registre Windows et le Gestionnaire des tâches), l’utilisateur ne parviendra sans doute pas à le terminer.

Source : MalwareCity

Les commentaires sont fermés.