CryptXXX est rapidement devenu l’une des principales variantes de rançongiciels en circulation, avec une distribution massive via des kits d’exploitation tels que Neutrino et Angler. Pour la première fois, les chercheurs de Proofpoint ont observé que CryptXXX est diffusé via des documents infectés joints à des e-mails.

Tribune Proofpoint par Charles Rami – En raison de la chute du trafic de ces kits (il a connu un recul de 96 % entre avril et juin), en particulier suite à la disparition d’Angler Exploit Kit, les pirates informatiques qui ont normalement recours aux kits diversifient leurs méthodes et cherchent d’autres vecteurs, tels que les e-mails. Pour la première fois, les chercheurs de Proofpoint ont observé que CryptXXX est diffusé via des documents infectés joints à des e-mails.

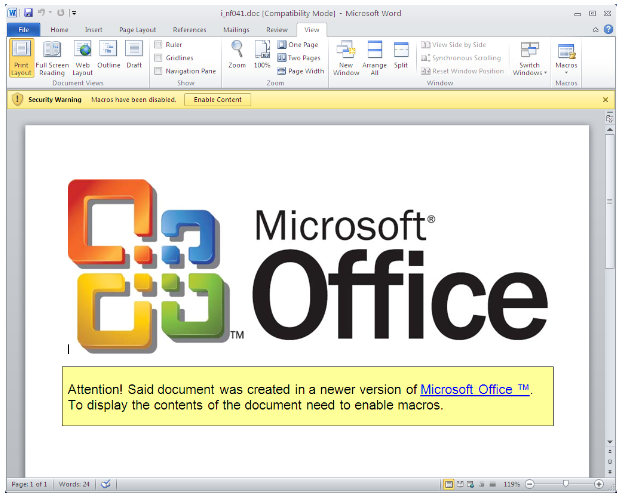

Le 14 juillet, les chercheurs de Proofpoint ont détecté une campagne d’e-mails dont les pièces jointes contenaient des macros infectées. Lorsqu’on les ouvre, ces pièces jointes téléchargent et installent CryptXXX. Les messages de cette campagne avaient pour objet « Security Breach – Security Report #123456789 », et contenaient des pièces jointes nommées « info12.doc » ou « i_nf012.doc ». Les chiffres et numéros de rapport dans les noms de fichiers avaient été choisis au hasard. Cette campagne avait une portée assez limitée, avec seulement quelques milliers d’e-mails détectés, ce qui laisse supposer qu’elle a d’abord servi à tester ce nouveau mécanisme de diffusion.

La version de CryptXXX utilisée pour cette campagne a pour code affilié : U000022. Nous pensons que CryptXXX est en phase de développement et qu’il est peut-être divisé en deux variantes distinctes. La variante initiale en est à la version 5.001 (fin mai, nous avons publié un article sur la mise à jour vers la version 3.100), alors que la nouvelle variante utilise un format différent pour effectuer la mise à niveau et devra être analysée en profondeur.

Conclusion

Le rançongiciel CryptXXX s’est rapidement propagé depuis son apparition au début de l’année. Au départ, il était lié à des groupes associés à Angler et sa distribution était assurée presque exclusivement via ce kit. Étant donné que l’activité d’Angler a ralenti au cours des trois derniers mois, de nombreux pirates se sont tournés vers le kit d’exploitation Neutrino pour diffuser CryptXXX. Sans surprise, après le bouleversement du marché des kits d’exploitation, les pirates de CryptXXX ont désormais aussi recours aux e-mails. Nous continuerons de suivre l’évolution de cette tendance pour vérifier si la distribution de CryptXXX via des documents infectés augmente au cours des prochains mois.

Les commentaires sont fermés.