ProofPoint, une société spécialiste de la sécurité en ligne, a découvert GreenDispenser, un nouveau malware qui s’attaque aux distributeurs automatiques de billets (DAB) en permettant de les siphonner.

Les malwares visant les distributeurs automatiques de billets sont déjà nombreux en circulation, et pour cause, ces derniers peuvent rapporter très gros à leurs auteurs… On recense déjà Suceful, Plotus ou encore Padpin, qui ont tous déjà sévi par le passé. Le dernier né mis au jour est GreenDispenser, principalement recensé au Mexique.

Casse numérique, vidange de cash

Découvert par Proofpoint, il s’agit d’un malware qui, à l’instar de ses congénères, permet de retirer autant de cash que l’on souhaite d’un DAB :

« Une fois installé, GreenDispenser peut faire apparaître un message “hors service” sur l’écran, mais l’attaquant qui entre un mot de passe correct peut quant à lui retirer autant d’argent qu’il le souhaite tout en supprimant GreenDispenser en utilisant un processus de suppression profond, ne laissant quasi pas de trace si ce n’est aucune sur le DAB », précise l’éditeur.

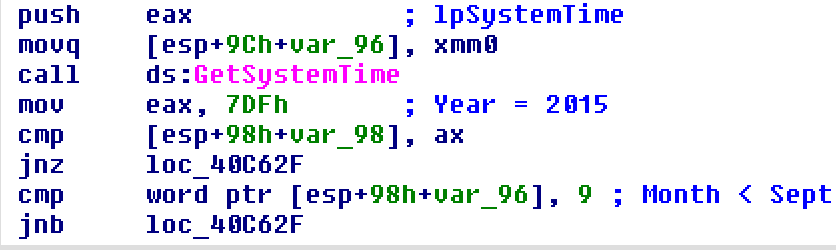

Comme la plupart des malwares de ce type, GreenDispenser requiert une installation, et donc un accès physique sur la machine, et interagit avec le middleware XFS que l’on retrouve par ailleurs sur un grand nombre de DAB. C’est ce dernier qui fait l’interface entre la machine et par exemple, le clavier. GreenDispenser est toutefois assez original dans le sens où il semble avoir été prévu pour ne fonctionner que temporairement. Au cours de ses investigations, Proofpoint a remarqué qu’il « était codé pour fonctionner uniquement en 2015, et avant le mois de septembre ».

Premier cas d’authentification à double facteur sur un malware ?

Voila un point non négligeable et assez tonnant ! Il s’avère que le programme malveillant fonctionne avec une méthode de double authentification sécurisée : un premier code PIN générique et un second créé uniquement pour chaque utilisation du malware, que le pirate récupère via un QR Code affiché sur l’écran ; et donc généré automatiquement. Enfin, GreenDispenser a également la capacité de s’autodétruire pour éviter que des chercheurs n’en apprennent trop sur lui avec des méthodes d’analyse forensic par exemple.

Cette sophistication inhabituelle inquiète Proofpoint, qui voit dans cette tendance la preuve que les concepteurs de malware entendent bien perfectionner leurs malwares visant ce type d’équipements tout en étant extrêmement discrets et prudents. Le système de double authentification et la capacité du malware à s’attaquer aux distributeurs conçus par différents constructeurs sont les deux critères retenus par Proofpoint pour souligner cette sophistication. Le but recherché était sans aucun doute possible de garder le malware secret le plus longtemps possible… Était-ce une simple phase de test avant un plus gros déploiement ?

Article original : L’Informaticien

Les commentaires sont fermés.