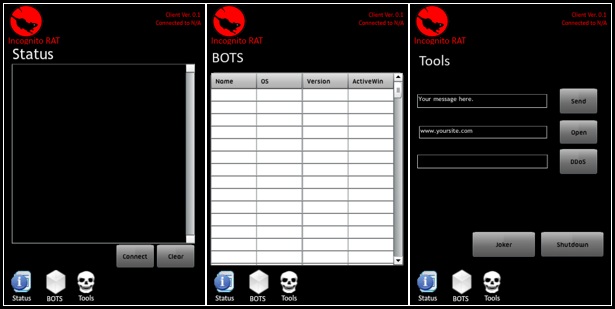

Les créateurs de IncognitoRAT (un botnet qui est devenu relativement à la mode ces derniers jours) ont prévu un outil très complet pour contrôler une plate-forme de botnets. Mais ils ont aussi montré qu’ils ne savaient pas comment sécuriser correctement leurs serveurs … de sorte qu’il a été découvert que les données des victimes potentielles pouvaient être récupérées.

Compte tenu de tout ce bruit autour de IncognitoRAT, voici une enquête complète sur ce malware multiplateforme. IncognitoRAT a généré ces derniers jours beaucoup de nouvelles dans les médias traditionnels. Surtout depuis qu’il a été annoncé comme étant multiplateforme (écrit en Java) et qu’il infecte aussi Mac OS X. En réalité, ce n’est pas nouveau, car il y a déjà plusieurs outils de type RAT ainsi que des logiciels malveillants pour Mac et tout autre système d’exploitation.

Tout est programmé en Java mais l’un des fichier propageant l’infection est sous forme exécutable pour Windows … Il est frappant de constater que IncognitoRAT permette à un code Java d’activer l’appareil photo de la victime. Mais surtout, il fait naître une certaine méfiance à l’égard du support commercial car il y a déjà eu plusieurs arnaques.

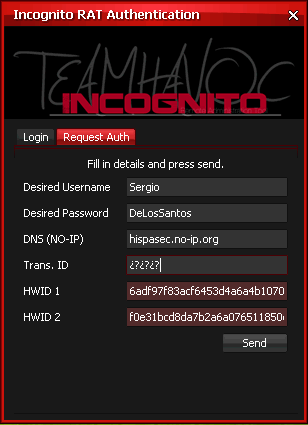

Le client de ce kit pour créer et gérer les réseaux de zombies exige, contrairement aux autres, le réseau de “l’entreprise” qui vend l’outil (TeamHAVOC).

Dans l’onglet “Request Auth”, on voit un système d’authentification par mot de passe et en plus, deux paramètres HWID. Il semble que ce sont des hashs uniques basés sur la machine et le matériel qui ne peuvent pas être modifiés. Le numéro de transaction suite au paiement peut être le code identifiant (par ce moyen, les créateurs originaux savent que vous êtes un acheteur légitime du kit). Les autres données concernent le contrôle du botnet en général.

Lorsque vous envoyez ces informations, le programme se connecte à Gmail pour envoyer un e-mail. Il est supposé que les données saisies seront envoyées aux développeurs afin de valider l’achat et votre kit. C’est un procédé bien curieux. Habituellement, les créateurs de ces outils demande de l’argent, mais pas le contrôle de cette manière de l’acheteur (avec ID de matériel, etc). D’habitude, n’importe qui possédant le kit peut l’utiliser à son bon vouloir. Ce n’est pas le cas ici. Il est nécessaire que le serveur de la TeamHAVOC soit actif et utiliser le client sur la même machine que celle ayant réalisé l’achat. C’est donc en quelque sorte, une application propriétaire, totalement contrôlées par ses créateurs.

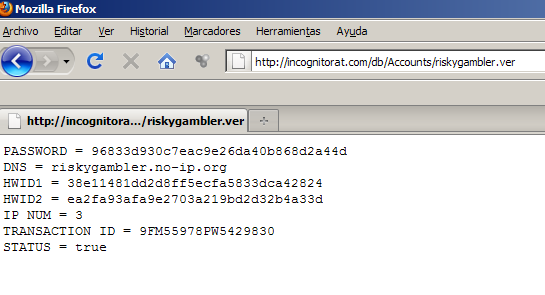

Dans l’autre onglet, qui est censé vous présenter si vous avez déjà validé votre nom d’utilisateur et mot de passe (TeamHAVOC veille à ce que vous ayez payé), il est révélé l’erreur faite par les programmeurs.

L’outil de validation des données clients collectées lors de la connexion de l’utilisateur au serveur principal (incognitorat.com) en est à l’origine. L’erreur commise est que les fichiers sont en texte brut. Ce serait comme “voir” la base de données de clients qui ont acheté le kit pour créer des réseaux de zombies.

La mise à jour de l’outil est gratuite.

Les machines infectées communiquent souvent avec les ports 400-500. Par exemple, “telnet riskygambler.no-ip.org 457” répond à un protocole, en principe, mais non identifié…

Le “gestionnaire d’authentification” serveur n’est donc pas très efficace. Dans la base de données VirusTotal, on trouve peu de références à ces outils (sur la source d’infection). Du moins, les éditeurs de logiciels antivirus ne semblent pas trop le détecter. Les fichiers distribués à partir du serveur n’ont pas encore été transmis à VirusTotal au moment de la rédaction de l’article.

En conclusion, il est intéressant de valider la méthode de l’acquisition qu’utilise le réseau, la gestion d’un tel outil n’a pas du être simple. Dans tous les cas, impossible de savoir si les données de l’utilisateur sont exacte, ou si ce sont de simples tests qui ne sont pas retirés.

[youtube INqOFemA2Ak nolink]

[youtube DB-bU3wxzFM nolink]

Traduit de l’Espagnol depuis Hispasec, écrit par Sergio de los Santos

i guess tu sors ça de mon tweet, c’est passé presque total inaperçu dans les sites de news apparemment.

Tout à fait dude 😉

Les commentaires sont fermés.