Les défenseurs des libertés citoyennes ont tous réagit ce weekend après le souhait du ministère de l’Intérieur de mettre en œuvre des mesures radicales concernant l’anonymat en ligne via le réseau TOR et les réseaux Wi-Fi publics, ainsi que les pressions sur les sociétés proposant des services chiffrés. Mais une question cruciale doit être posée : est-ce faisable techniquement alors que même la Chine et l’Iran ou en partie échoués ?

Ce weekend, l’annonce via une note interne a fait grand bruit, et a de quoi inquiéter pas mal de citoyens honnêtes, qui ont peur de l’avènement d’un État policier en France, pendant que le gouvernement surfe sur la vague sécurité / surveillance / état d’urgence. Or, il est crucial d’informer sur ce type de mesures, qui auront pour incidence l’espionnage de l’ensemble des communications en ligne des citoyens français, de leurs libertés et vie privée. Ajouter cela à la liste des mesures proposées la semaine dernière, la direction est clairement marquée.

Les vraies questions à se poser

Les souhaits des autorités a fait la Une dans la presse, relayée à peu près partout. Mais la question de la faisabilité se pose. En effet, comment le gouvernement compte t-il faire pour bloquer les 13 millions de points d’accès Wi-Fi libre sur le territoire ? Comment bloquer les connexions au réseau d’anonymisation décentralisé TOR Onion Routing alors que même la dictature en République Populaire de Chine et l’Iran ont échoué à plusieurs reprises ? Comment exiger les clés de chiffrement de toutes les sociétés éditant des services ou des logiciels offrant un chiffrement des données ? Comment faire avec les applications et les appareils ultra-sécurisés grand public permettant maintenant à l’utilisateur de gérer lui-même ses propres clés de chiffrement en local sans que personne ne soit à même de s’en emparer ? Bref, on pourrait continuer cette liste d’interrogations très longtemps…

Le gouvernement a fait entendre qu’il souhaiterait : « interdire et bloquer les communications des réseaux Tor en France » ; « interdire les connexions Wi-Fi libres et partagées » durant l’état d’urgence et supprimer les « connexions Wi-Fi publiques » ; « identifier les applications de VoIP et obliger les éditeurs à communiquer aux forces de sécurité les clés de chiffrement ».

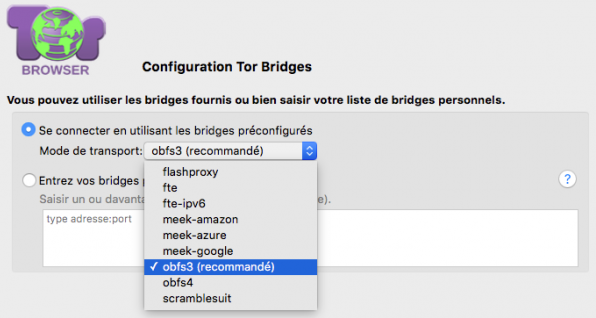

Le cas du blocage de TOR

Alors que d’autres pays plus extrêmes s’y sont cassé les dents, voila que la France, le pays des “libertés” en rêverait ! Or, pour s’attaquer à TOR, il faudrait tout d’abord obliger tous les FAI nationaux à déployer des filtres qui blacklisterais l’ensemble des nœuds de sortie du réseau Tor, ou tout du moins la liste d’adresses IP publique… car ils resterait alors les nœuds cachés, les “bridge relay”, ultime rempart contre la censure. Et là, ça sera une toute autre histoire !

Les développeurs de TOR ont tout prévu, en implémentant des techniques avancées qui permettent de camoufler le trafic TOR sous la forme du trafic HTTP, JavaScript, Skype, etc. On peut aussi coupler à TOR une technologie de chiffrement de bout-en-bout des connexions : le VPN. En effet, en se connectant à un VPN étranger puis à TOR, afin de fortement brouiller les pistes. Et là, pas question de bloquer tous les VPN du monde entier : c’est une tâche impossible, surtout que c’est une solution couramment utilisés en entreprise et pour le télétravail.

Seule solution envisageable à grande échelle : le fameux “Deep Packet Inspection” (DPI), technologie sophistiquée et très lourde, qu’il faudrait mettre en place sur l’ensemble du réseau Internet français, mais il faut de suite évoquer le coût exorbitant et les équipements techniques conséquent dont il faudrait équiper les FAI.

Bref, voici un beau défi qui risque bien de finir dans le mur… et avec à la clé d’énormes dépenses, que les français paieront bien entendu de leur poche !

Les réseaux Wi-Fi ouverts

La encore, il faut savoir que la France bat des records de ce côté, avec plus de 13 millions de hotspots dans tout le pays. Très pratique non ? Pourtant, il semblerait que cela soit aussi gênant puisque des personnes peuvent s’y connecter sans décliner leur identité ou du moins, pas de manière sûre.

Voyons les choses en face : l’État ne peut pas contrôler tous les réseaux sans-fil du territoire français. Bien entendu, une peine dissuasive peut être appliquée, mais elle ne fera que réduire leur nombre (et encore, après que tout le monde se soit habitué aux condamnations inexistantes via la loi Hadopi, qui prévoyait déjà de punir la non sécurisation de tels réseaux Wi-Fi).

Vu le nombre de personnes qui utilisent ce type d’accès pour le côté pratique (ou par obligation dans les restaurants, hôtels, etc), il ne fait aucun doute sur l’impopularité d’une telle mesure. Selon Nextinpact, ce n’est pas la première fois que ce type de verrouillage sécuritaire est envisagé. En 2009, le Conseil général des technologies de l’information avait suggéré de limiter les réseaux Wi-Fi publics seulement à certains sites inscrits sur une liste blanche, afin de lutter contre le piratage d’œuvres protégées. Le gouvernement a finalement rejeté cette proposition qui a été très critiquée et qui est difficile à mettre en œuvre.

Les clés de chiffrement

La encore, ce point est critique puisque les solutions de chiffrement se sont démultipliées après les révélations d’Edward Snowden concernant l’espionnage de masse effectué par de nombreuses entités de par le monde. Applications sur-mesure ou appareils ultra-sécurisés, tout existe aujourd’hui pour le grand public pour protéger sa vie privée en ligne. Même les smartphones ont inclut le chiffrement natif (Android 6 & iOS 9), impossible à contourner facilement, et c’est sans parler du Blackphone, du Priv, ou encore des autres appareils misant 100% sur la sécurité des données et réputés inviolables.

Aujourd’hui, le e-commerce ainsi que des services en ligne cruciaux (banques, impôts, etc) reposent entièrement sur le chiffrement TLS/SSL, dont les clés sont détenues par des autorités de certifications et des hébergeurs Web. Quel gouvernement pourrait s’en prendre à ça ? Aucun. Pour les application et appareils sur lesquels ce sont les utilisateurs eux-même qui détiennent les clés, seuls des backdoors constructeurs pourraient fonctionner pour les dérober…

Évoquons aussi les sociétés étrangères, qui n’auront que faire des lois françaises, et qui continueront de proposer des services chiffrés sans fournir de clés. De même, les applications open source seront aussi hors d’atteinte.

Et le point final, crucial : qui empêchera les terroristes visés par ces mesure d’utiliser leur propre outil de chiffrement s’ils le souhaitent ? Méditez sur ces points…

Sources : 01Net, Numera, Korben, Le monde

Les commentaires sont fermés.