Kaspersky Lab met au jour une vulnérabilité critique dans Windows OS, exploitée par un groupe criminel. Les technologies automatisées de Kaspersky Lab ont détecté une vulnérabilité, jusque-là inconnue, dans Microsoft Windows. Elle a été exploitée par un groupe criminel non identifié. L’attaque visait le cœur des systèmes attaqués, le kernel, via une backdoor construite depuis un élément essentiel de Windows OS.

Scénario de l’attaque

Une fois le fichier malveillant .exe exécuté, l’installation du malware était initiée. L’infection exploitait une faille zero-day pour obtenir les privilèges nécessaires à la mise en place d’une attaque persistante sur la machine de la victime. Le malware initiait ensuite le lancement d’une porte dérobée développée avec un élément Windows légitime, présent sur toutes les machines utilisant l’OS – Windows PowerShell. Cela permettait au groupe criminel d’éviter toute détection (et passer sous le radar des solutions de sécurité classiques), mais également de gagner du temps dans l’écriture du code. Le malware téléchargeait ensuite une autre backdoor venant d’un service légitime de stockage de textes, qui lui donnait le contrôle total du système infecté.

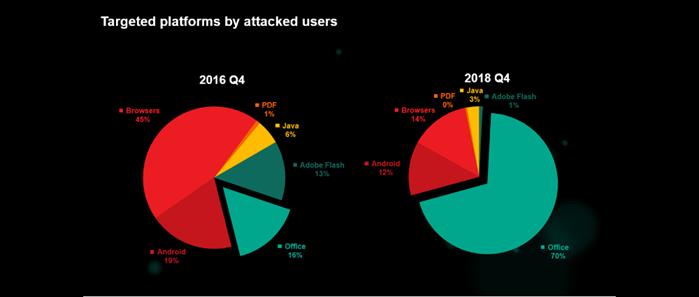

A noter : en Q4 2016, Kaspersky Lab enregistrait 16% d’attaques contre Windows OS, contre 70% en Q4 2018 (source : ZDnet & Kaspersky Lab)

Kaspersky Lab a informé Microsoft de cette vulnérabilité, qui a été patchée le 10 avril.

Les portes dérobées (backdoors) constituent un type de malware extrêmement dangereux, car elles permettent aux acteurs de menaces de contrôler discrètement des machines infectées à des fins malveillantes. Une telle augmentation des privilèges d’un tiers est généralement difficile à cacher aux solutions de sécurité. Toutefois, une porte dérobée exploitant un bogue du système inconnu jusqu’alors, une vulnérabilité de type « jour zéro » – a beaucoup plus de chances de passer inaperçue. Les solutions de sécurité ordinaires et les meilleurs antivirus ne peuvent ni reconnaître l’infection du système ni protéger les utilisateurs contre la menace qui reste à identifier.

La technologie de prévention d’exploitation de Kaspersky Lab était toutefois capable de détecter la tentative d’exploiter la vulnérabilité inconnue sous le système d’exploitation Microsoft Windows. Le scénario d’attaque trouvé était le suivant : une fois le fichier .exe malveillant lancé, l’installation du logiciel malveillant était lancée. L’infection exploitait une vulnérabilité de type zero-day et obtenait des privilèges pour une persistance parfaite sur la machine de la victime. Le logiciel malveillant a ensuite lancé le lancement d’une porte dérobée développée avec un élément légitime de Windows, présent sur toutes les machines fonctionnant sous ce système d’exploitation – un environnement de script appelé Windows PowerShell. Cela a permis aux acteurs de la menace d’être furtifs et d’éviter la détection, leur faisant gagner du temps pour écrire le code des outils malveillants. Le logiciel malveillant a ensuite téléchargé une autre porte dérobée à partir d’un service de stockage de texte légitime très répandu, ce qui a permis aux criminels de contrôler totalement le système infecté.

” Lors de cette attaque, nous avons observé deux tendances principales que nous constatons souvent dans les menaces persistantes avancées (APT). Tout d’abord, l’utilisation des hausses de privilèges locales exploite la persistance de la machine de la victime. Deuxièmement, l’utilisation de structures légitimes telles que Windows PowerShell pour les activités malveillantes sur la machine de la victime. Cette combinaison donne aux acteurs de la menace la possibilité de contourner les solutions de sécurité standard. Pour détecter de telles techniques, la solution de sécurité doit utiliser des moteurs de prévention de l’exploitation et de détection comportementale “, explique Anton Ivanov, expert en sécurité chez Kaspersky Lab.

Les produits de Kaspersky Lab ont détecté l’exploit sous la forme :

- HEUR: Exploit.Win32.Generic

- HEUR: Trojan.Win32.Generic

- MPD: Exploit.Win32.Generic

Les commentaires sont fermés.