C’est un fait inéluctable : les criminels, même les plus malins, finissent toujours par faire une erreur et laisser une trace permettant de les identifier. C’est ce qu’à démontré avec brio deux étudiants d’Harvard en démasquant 229 dealers de drogues opérant sur le Deep Web.

Deux étudiants de Harvard ont pu démasquer 229 trafiquants de drogue et d’armes avec l’aide de photos prises par ces derniers et utilisées dans des campagnes de promotion placées sur les place de marché du Deep Web.

“Une image vaut mille mots”

Savez-vous que chaque image contient une série de données supplémentaires cachées stockée au sein de leur code ? Ces métadonnées peuvent être un atout majeur pour les enquêteurs, explication.

Les images numériques disposent toutes de métadonnées de base, des données EXIF (pour “Exchangeable Image File Format“) contenant des informations sur l’appareil avec lequel elle ont été prises. Cela va de la dimension de la photo d’origine, à la date, l’heure et le modèle de l’appareil photo, ainsi que ses paramètres, les informations sur le logiciel d’édition, le copyright de l’auteur, et même jusqu’aux coordonnées GPS de l’endroit où la photo a été prise !

Autant dire qu’une photographie est très bavarde dans le cas où ces métadonnées n’ont pas été supprimées… Par exemple, si un criminel comme un kidnappeur prend une photo ou une vidéo d’un captif depuis un téléphone ou un appareil photo GPS et l’envoie ensuite comme preuve de vie à la famille de la victime pour obtenir une rançon, la police serait en mesure de remonter jusqu’au ravisseur en exploitant l’emplacement exact où la photo a été prise.

“Illuminating the Dark Web”

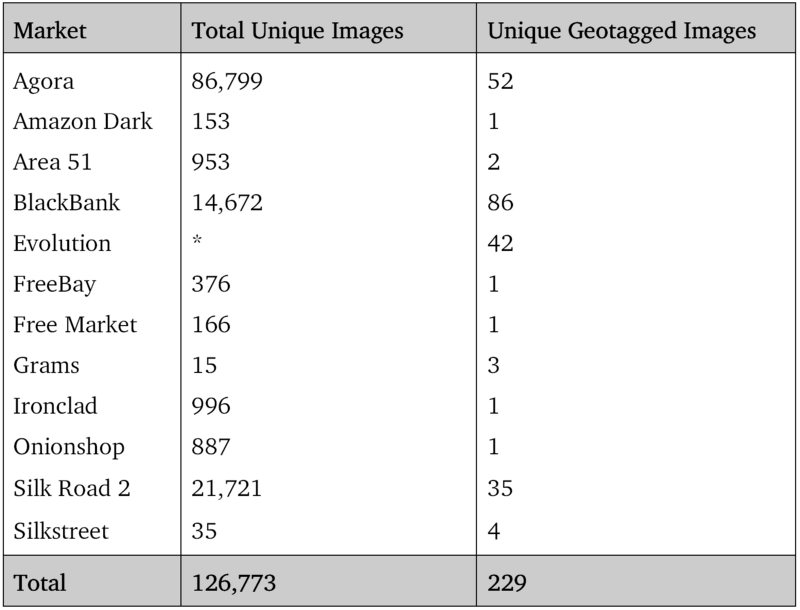

C’est exactement l’idée qu’on eu deux étudiants de Harvard, Paul Lisker et Michael Rose, qui ont recueilli plus de 223 471 images en crawlant les marchés souterrains illégaux et ont trouvé 229 images avec des données de géolocalisation précises :

“Dans notre enquête, nous avons cherché la présence de ces geotags dans les images des articles en vente sur les places de marché du DarkNet”, expliquent les étudiants dans un billet de blog. “En utilisant Python et des scripts bash, nous avons vérifié les données EXIF de chaque image à la recherche de données de longitude et de latitude, puis enregistré les coordonnées de chaque photo géolocalisées dans un fichier texte.“

Résultat, le duo a découvert 229 images qui contiennent les coordonnées GPS uniques pouvant être utilisées par les enquêteurs pour localiser les endroits précis où les photos ont été prises dans un intervalle de deux kilomètres (sous réserve de non falsification de ces données).

D’ailleurs, le FBI avait utilisé cette technique en 2012 pour arrêter un pirate informatique ayant laissé fuiter une photo compromettant en ligne. Il s’agissait de Higinio O. Ochoa III, a.k.a Anonw0rmer, un membre présumé de la mouvance Anonymous, lié au groupe de cybercriminels CabinCr3w, qui était responsable de piratage d’organismes d’application de la loi aux États-Unis, ainsi que de plusieurs fuites de renseignements personnels appartenant à des policiers. Ce dernier avait commis une erreur : Il a pris une photo des seins de sa petite amie à l’aide de son iPhone et l’a postée sur Twitter sans réaliser que l’image contenait les données GPS pointant directement vers sa maison à Melbourne, en Australie…

Alors que la majorité des métadonnées contenues dans les photos sont inoffensives, sachez que la suppression des données EXIF, en particulier les coordonnées géographiques, est une très bonne idée si vous êtes sensible à la protection de votre vie privée.

La blague, les metadatas :p

Les commentaires sont fermés.