L’un des principaux et plus puissant programme de cracking de mots de passe au monde s’est encore amélioré et est maintenant capable de craquer des mots de passe d’un maximum de 55 caractères, y compris via les algorithmes utilisés par TrueCrypt, LastPass, Samsung et Android.

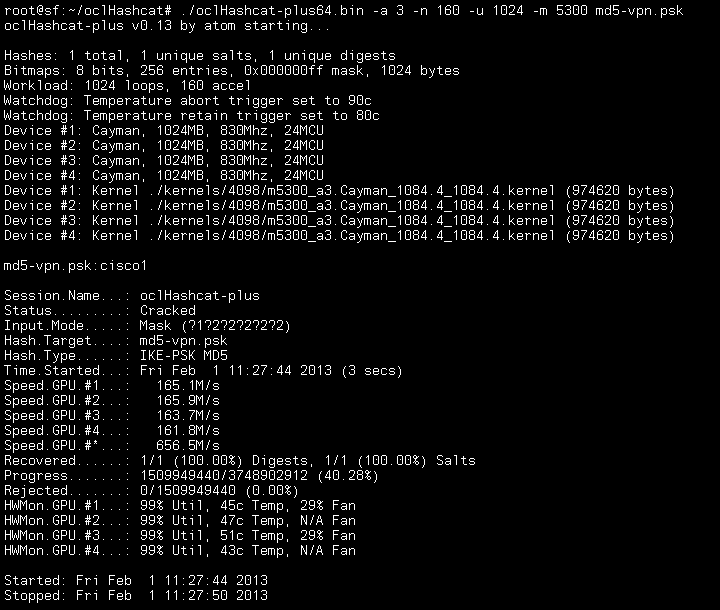

La dernière version de Hashcat, oclHashcat-plus v0.15, vient de sortir ce week-end. Le développeur principal, Jens Steube, explique via le forum dédié que c’est le résultat de plus de 6 mois de travail acharné, et de la modification de 618 473 lignes de code. Le programme de cracking se proclame dorénavant comme le plus rapide et performant au monde.

Hashcat est un cracker de mots de passe gratuit gérant plus de 78 algorithmes (et combinaisons) différents, ainsi que 5 modes d’attaques spécifiques. Il s’agit clairement d’une arme à double usage : il peut être utilisé par les pentesteurs professionnels afin de tester la sécurité des mots de passe au sein d’une entreprise en stress test, et peut aussi être utilisé par les cybercriminels pour casser des listes de mots de passe volés suite à un piratage. Une de ses plus grandes faiblesses avaient été son incapacité à gérer des mots de passe de plus de 15 caractères. La nouvelle version met un terme à cela et le programme peut maintenant gérer des mots de passe comprenant jusqu’à 55 caractères !

“Ce fut de loin l’une des caractéristiques les plus demandés“, note Steube. “Nous avons cédé à l’ajout de cette possibilité, mais cela nous a forcé à enlever plusieurs optimisations, ce qui entraîne une diminution des performances pour les petits hashes de l’ordre de 15 %. C’est le seul inconvénient de cette nouvelle version.“

En réalité, cela ne dérangera pas trop les utilisateurs puisqu’il s’agit là d’un moteur de cracking hors ligne, dédié principalement aux listes de mots de passe. Pour les administrateurs réseau, les chercheurs en sécurité et les auditeurs, ces listes seront prises directement à partir des serveurs de l’entreprise à tester. Pour les cybercriminels, pirates ou script kiddies, les listes proviendront du téléchargement de bases de mots de passe volés, prenant leurs sources d’un piratage en ligne.

Robin Wood, un auditeur indépendant White Hat et chercheur en sécurité, a expliqué comment il utilise hashcat à bon escient : “Une de mes principales utilisations est de montrer aux clients si leurs politiques de complexité des mots de passe est a retravailler“, a t-il déclaré. “Si je reçois un ensemble de tables de hachage à partir d’un domaine Windows, je vais tenter d’en craquer autant que je peux et ensuite analyser les résultats à la recherche de modèles, des longueurs, des mots récurrents, etc“.

Un pirate informatique Black Hat utilisera hashcat d’une manière similaire. Soit il aura lui-même dérobé les mots de passe, soit il se les procurera en ligne auprès du pirate d’origine ou d’un leak public. Il va utiliser hashcat sur à la liste des mots de passe, mais utilisera alors les mots de passe en clairs pour accéder aux comptes des utilisateurs, ou pour les revendre directement à d’autres cybercriminels via le Black Market sur les sites underground.

La nouvelle version de hashcat démontre une chose importante et incontournable : la taille des mots de passe n’est plus aussi importante aujourd’hui. Bien que la longueur soit toujours un élément clé, il faut aussi utiliser un réel mélange de caractères, lettres, chiffres, minuscules, majuscules et signes de ponctuation.

Les utilisateurs devraient donc toujours générer des mots de passe forts, introuvables dans les dictionnaires ni dans les combinaisons typiques. Et bien sûr, un mot de passe unique pour chaque compte en ligne différent doit être utilisé, d’une façon à ce que, même si l’un d’eux est compromis par un pirate et cracké par hashcat, il y aura au moins qu’un seul compte de touché.

Bien les notes de mots de passe

Les commentaires sont fermés.