A l’occasion d’une conférence au NoSuchCon, un chercheur en sécurité a détaillé une faille de sécurité permettant de s’introduire à distance dans un grand nombre de prises courant porteur en ligne (CPL). Cela rend possible une connexion à des réseaux privés inconnus.

Aujourd’hui, beaucoup ont délaissé le WiFi pour basculer vers l’usage du CPL, du moins pour les réseaux personnels, car il existe de nombreux atouts comme par exemple la facilité de mise en place, l’absence d’ondes ou encore un meilleur débit. Mais saviez vous qu’en faisant cela, vous augmentez considérablement le risque de vous faire pirater votre accès Internet ? Voire même de vous faire espionner ? C’est en effet ce que vient de démontrer le chercheur en sécurité Sébastien Dudek, à l’occasion de la conférence NoSuchCon, qui s’est déroulée du 19 au 21 novembre au siège du parti communiste. « J’ai récemment emménagé dans une colocation, explique le jeune ingénieur diplômé en 2012. Mais le wifi était de mauvaise qualité, j’ai donc acheté des prises CPL. C’est comme ça que tout a commencé. »

Le soucis principal pointé du doigt par le chercheur est l’absence de filtrage du signal au niveau des compteurs électriques. Du coup, cela rend accessible la communication avec le réseau privé : « Contrairement à ce que l’on pourrait penser, les signaux CPL ne sont pas arrêtés par les compteurs électriques. Seuls les plus récents sont capables de les filtrer. Quand les compteurs sont plus anciens, on arrive à capter les signaux d’appartements voisins, voire même au niveau de tout un immeuble », explique M. Dudek.

Bien entendu, le trafic entre les prises CPL est chiffré, souvent en AES 128 bits, et lorsque la clé de chiffrement a été bien définie et non laissée par défaut (HomePlug ou encore HomePlugAV), cette protection constitue un rempart qui doit être contourné. Si la clé est connue, tout est très simple : « L’accès au réseau est alors immédiat. La prise CPL pirate s’associe automatiquement aux autres. Et l’on peut surfer gratuitement sur Internet », explique le chercheur.

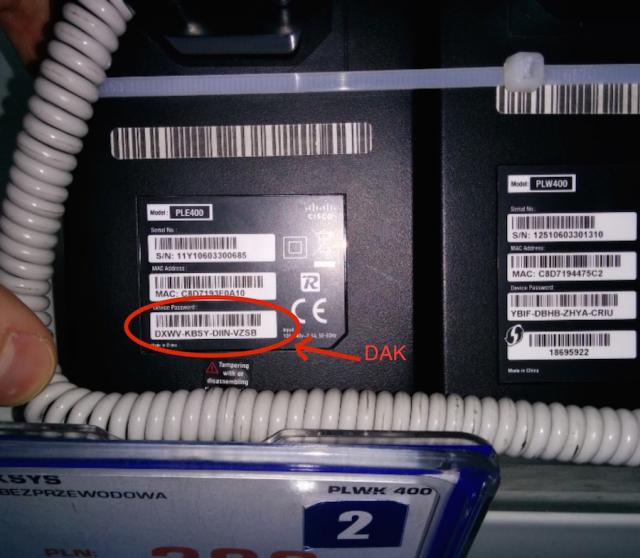

Dans le cas contraire, M. Dudek découvre que chaque prise CPL dispose d’un mot de passe unique baptisé « Direct Access Key », qui est d’ailleurs affiché sur le boitier (voir image ci-dessous). Et celui-ci, oh surprise, permet de changer le clé de chiffrement entre les prises CPL, à condition d’envoyer la bonne requête à travers le réseau électrique (SetEncryptionKeyRequest). La principale difficulté reste donc à trouver ces fameux DAK (autrement que de s’introduire par effraction dans un appartement, évidemment).

Les commentaires sont fermés.