Alerte sécurité ! Après Heartbleed et Poodle, voici la vulnérabilité critique baptisée Drown, qui touche un tiers des serveurs HTTPS d’après une étude.

L’attaque Drown (Decrypting RSA usingObsolete and Weakened eNcryption) a de quoi faire peur, surtout qu’elle concerne de nombreux sites Web de premier plan dans le monde comme Yahoo, Alibaba, Dailymotion, BuzzFeed, Flickr, MediaFire, Groupon, Samsung, 4Shared, Asus ou encore Le Monde. Mais bien entendu, si l’on pointe du doigt les plus gros sites Internet en exemples, ce sont aussi des millions d’autres sites de moindre envergure qui sont touchés !

Vulnérabilité Drown

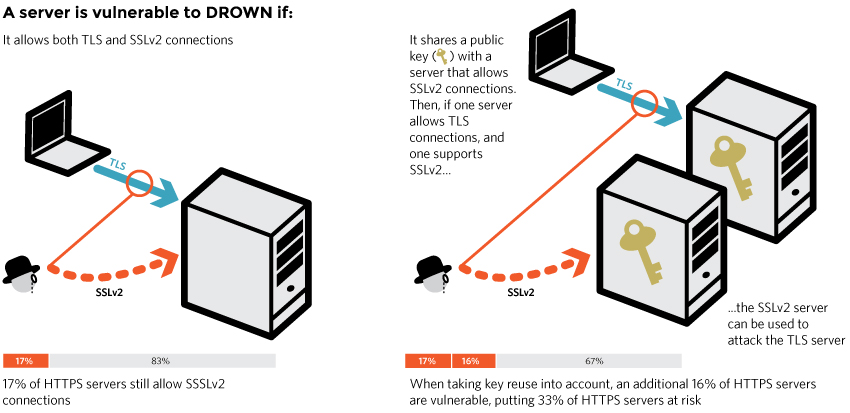

Concrètement, Drown est une brèche qui exploite les faiblesses du protocole SSL 2.0 (ou SSLv2) que certains serveurs utilisent pour établir une connexion sécurisée. Exploitée par une personne malveillante, cette brèche peut potentiellement servir à déchiffrer presque instantanément des communications chiffrées en HTTPS et ainsi permettre à l’assaillant d’intercepter des informations sensibles, comme des identifiants et mots de passe ou des indications bancaires.

Les chercheurs expliquent avoir été capables d’exécuter l’attaque contre des versions OpenSSL qui sont vulnérables à la faille CVE-2016-0703 en moins d’une minute via un simple PC :

« Même pour les serveurs qui ne disposent pas de ces bugs particuliers, la variante générale de l’attaque, qui fonctionne contre n’importe quel serveur SSLv2, peut être réalisée en moins de 8 heures pour un coût total de 440 dollars en déplaçant la procédure de calcul sur des solutions de cloud computing, comme Amazon EC2 »

Toujours d’après eux, il n’y a pas de raison de penser que l’attaque Drown était utilisée avant la publication de leur papier. En revanche, maintenant que la vulnérabilité est rendue publique, il faut craindre que celle-ci commencera à être exploitée dans les heures et les jours à venir, par des personnes mal intentionnées, par des groupes ou, pourquoi pas, des agences de renseignement (si toutefois la faille était inconnue de leurs services !).

Des millions de serveurs HTTPS à risque

Au total, plus de 2,3 millions de serveurs supportant le chiffrement (HTTPS) avec des certificats électroniques seraient vulnérables à un certain type d’attaque (« special Drown »), tandis que 3,5 millions de serveurs HTTPS seraient quant à eux exposés à l’autre type d’attaque (« general Drown »). Selon les évaluations de l’équipe derrière le site dédié à cette faille, un tiers de l’ensemble des serveurs HTTPS est vulnérable à l’attaque, ce qui est considérable il faut l’avouer…

Le professeur de cryptographie Matthew Green de l’université Johns-Hopkins a par ailleurs consacré un article sur le sujet :

« En bref, en raison d’une série d’erreurs stupides de la part d’un grand nombre de personnes, Drown signifie que les connexions TLS d’une énorme et déprimante part du web (et des serveurs de mail, des VPN, etc) sont fondamentalement exposés à une attaque provenant d’adversaires relativement modestes. Drown est un exemple classique d’attaque cross-protocoles. Ce type d’attaque exploite des bugs dans une implémentation de protocole (SSLv2) pour attaquer la sécurité des connexions établies avec un protocole entièrement différent — en l’occurrence, TLS. Plus concrètement, l’attaque Drown est basée sur l’observation déterminante que si SSLv2 et TLS supportent chacun le chiffrement RSA, TLS se défend correctement contre certaines attaques bien connues contre ce chiffrement, alors que les suites d’exportation de SSLv2 ne le font absolument pas »

A ce jour, il existe toutefois plusieurs solutions pour contre la menace Drown, notamment via une configuration de pare-feu spécifique visant à filtrer le trafic chiffré avec SSLv2. Le plus sûr étant de procéder à la mise à jour d’OpenSSL, Microsoft IIS (Windows Server), Network Security Services (NSS), Apache, Postfix ou Nginx, en fonction du cas de figure qui se présente.

Source : Numerama, Drown Attack

Si je ne me trompe il n’y a pas un géant du web qui veut que tous les sites soient en https ? Penser que cette faille de securite critique ne soit pas exploitée avant cette découverte est naif!

Les commentaires sont fermés.