Le 24 février, Europol EC3, en collaboration avec l’Agence nationale de la criminalité (NCA) a pu démanteler le botnet géant Ramnit, ayant 3,2 millions de machines zombies sous son contrôle.

Décidément, le onde entier semble avoir déclaré la guerre contre les cybercriminels. Après la récompense de 3 millions de dollars offerte par le FBI pour l’arrestation du cerveau présumé du botnet GameOver Zeus, voila que les autorités démantèlent l’imposant botnet botnet Ramnit.

L’Agence nationale de la criminalité (NCA) dans une opération conjointe avec le Centre de la Cybercriminalité d’Europol (EC3) et les autorités d’Allemagne, d’Italie, des Pays-Bas et du Royaume-Uni ont pu venir à bout du botnet Ramnit, qui a infecté plus de 3,2 millions ordinateurs dans le monde, dont 33 000 au Royaume-Uni.

Tout comme GameOver Zeus, Ramnit est aussi un botnet, un réseau d’ordinateurs zombies, qui fonctionnent sous contrôle de cybercriminels à des fins malveillantes, comme la propagation de malwares, l’envoi de spam contenant des liens malveillants, le vol de données sensibles et bancaires, ainsi que la réalisation d’attaques par déni de service distribué (DDoS).

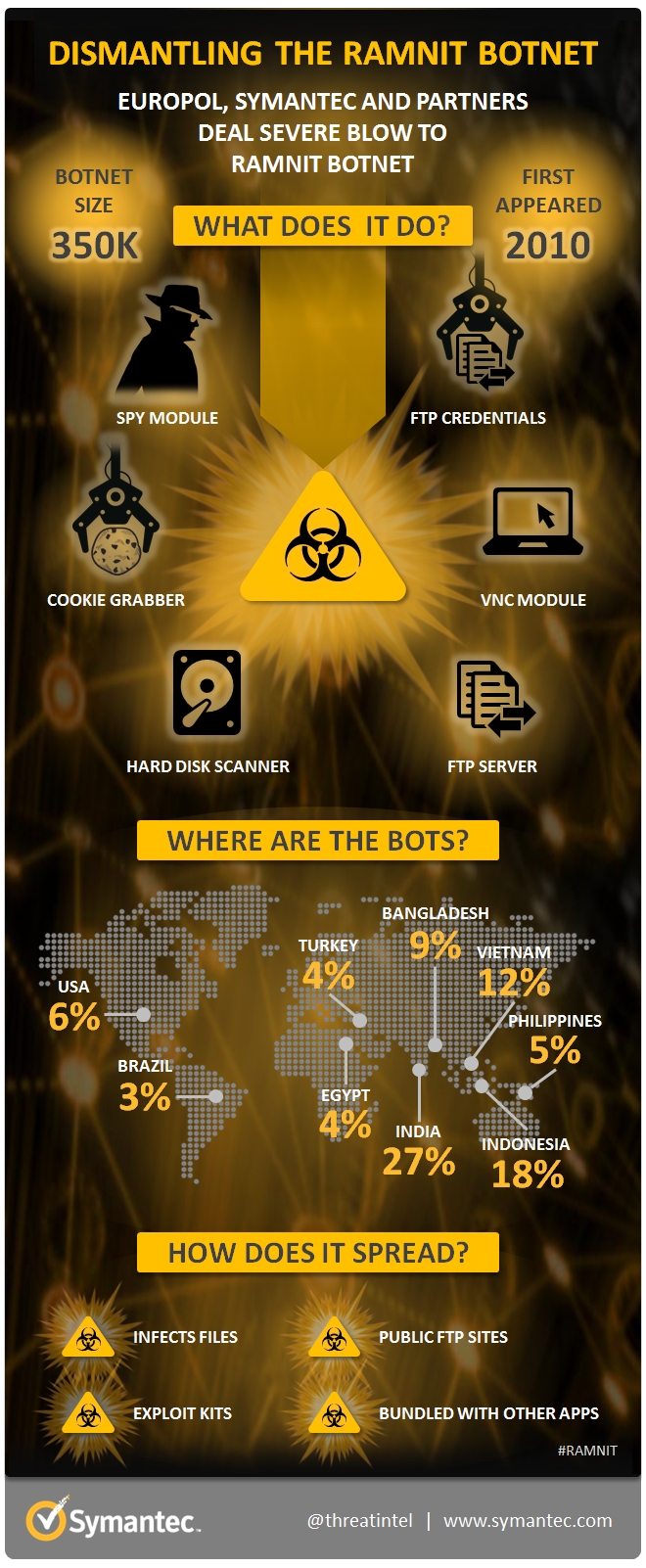

Ramnit cible principalement les personnes sous le système d’exploitation Windows afin de voler l’argent des comptes bancaires des victimes. Les canaux de propoagation sont multiples et très diversifiés. En outre, des serveurs FTP publics ont également été repérés à distribuer le logiciel malveillant. Une fois installé, l’ordinateur infecté est sous le contrôle total des opérateurs du botnet. Le module télécharge et exécute en toute transparence un malware spécifique additionnel sur l’ordinateur de la victime qui pourra être utilisé par les opérateurs pour accéder à des informations personnelles ou bancaires, voler des mots de passe ou encore désactiver la protection antivirus de la machine.

Take Down Ramnit

Dans un communiqué publié mardi, Europol a révélé que le succès de l’opération contre le botnet Ramnit, à l’aide de Microsoft, Symantec et d’ Anubis Networks. Les centres de commande et de contrôle (C&C) de l’infrastructure du réseau de zombies et le trafic transitant par plus de 300 noms de domaine utilisés par Ramnit ont été stoppés.

“Cette opération réussie montre l’importance de l’application de la loi internationale en collaboration avec le secteur privé dans la lutte contre la menace mondiale de la cybercriminalité“, a déclaré Wil van Gemart, directeur adjoint des opérations d’Europol. “Nous allons poursuivre nos efforts dans la lutte contre les botnets et dans la perturbation des infrastructures utilisées par les cybercriminels.”

Caractéristiques de Ramnit

Symantec explique que Ramnit (W32.Ramnit.B) est actif depuis plus de quatre ans, ayant été un ver informatique à son origine. Selon la société antivirus, Ramnit est un “outil cybercriminel pleinement fonctionnel, avec six modules standards qui fournissent aux attaquants de multiples façons de compromettre une victime“.

- MODULE ESPION – C’est l’une des caractéristiques les plus puissantes de Ramnit, car il surveille la navigation Web de la victime et détecte quand celle-ci visite des sites bancaires en ligne. Il peut aussi s’injecter dans le navigateur de la victime afin de manipuler le site Web de la banque de telle manière qu’il apparaît légitime et intercepte alors facilement les précieux identifiants de connexion.

- COOKIE GRABBER – Ce module vole les cookies de session à partir des navigateurs Web et les envoient vers les opérateurs de Ramnit, qui peuvent ensuite les utiliser pour s’authentifier sur des sites Web et usurper l’identité de la victime. Cela pourrait permettre à un attaquant de détourner des sessions bancaires en ligne dans le but de réaliser une opération de virement frauduleux.

- DRIVE SCANNER – Ce module scanne le disque dur de l’ordinateur ciblé et vole les fichiers. Le scanner est configuré de manière à ce qu’il recherche les dossiers spécifiques qui contiennent des informations sensibles, telles que les mots de passe des victimes.

- Serveur FTP anonyme – En se connectant à ce serveur, le malware permet aux attaquants d’accéder à distance aux ordinateurs infectés et de parcourir le système de fichiers. Le serveur peut être utilisé pour télécharger, uploader ou supprimer des fichiers et exécuter des commandes spécifiques à distance.

- Virtual Network Computing (VNC) – Cette fonction fournit aux attaquants un autre moyen d’accéder à distance aux ordinateurs compromis.

- FTP GRABBER – Cette fonctionnalité permet aux attaquants de recueillir les informations de connexion pour un grand nombre de clients FTP.

Un risque de réactivation de Ramnit ?

Selon les autorités, le botnet Ramnit a été démantelé, mais il n’est pas garanti que le botnet n’émerge pas de nouveau, comme ça avait été le cas pour le botnet GameOver Zeus, qui a reparu à peine un mois après.

Une des raisons à cela pourrait être que les autorités ne saisissent qu’une fraction des domaines de commandement et de contrôle qui représentent l’infrastructure critique du botnet, mais laissant une autre fraction active. Cela prend alors quelques mois à l’opérateur du réseau de zombies pour récupérer et tisser de nouveau sa toile.

Etant donné que de plus en plus de réseaux de botnets sont attaqués par les autorités mondiales, les cybercriminels ont recours à des méthodes de communication secondaires, tels que le peer-to-peer ou des algorithmes de génération de domaine (DGA) très avancés.

En outre, la principale raison à cela est que l’auteur du malware n’a pas été arrêté. Peu importe combien de domaines et de serveurs sont saisis, si les attaquants responsable du malware ne sont pas arrêtés, personne ne peut les empêcher de reconstruire indéfiniment le botnet.

Sources : Europol, The Hacker News