CTB-Locker (ou Citroni) est un malware de type ransomware qui fait des ravages en France actuellement, surtout dans les entreprises mal préparée ou protégées. Voici tout ce qu’il faut savoir sur cette menace.

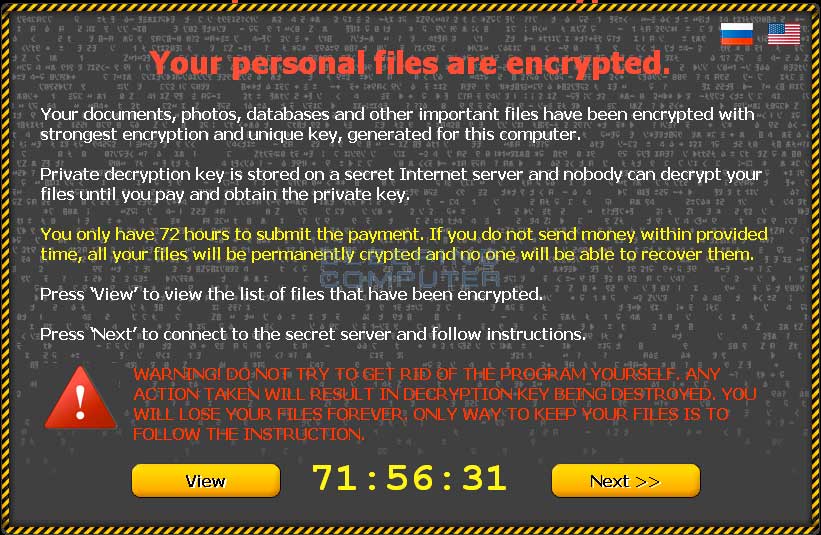

Définition (wikipedia) : Un ransomware, ou rançongiciel, est un logiciel malveillant qui prend en otage des données personnelles. Pour ce faire, un rançongiciel chiffre des données personnelles puis demande à leur propriétaire d’envoyer de l’argent en échange de la clé qui permettra de les déchiffrer.

Tout comme Cryptolocker il infecte et chiffre vos fichiers puis demande une rançon pour déchiffrer vos documents.

Cibles et mode d’infection

A l’heure actuelle, il cible toutes les versions de Windows sans exception (XP, Vista, Seven, 8, 8.1, 2008 R2, etc, …).

La méthode de diffusion du virus est on ne peut plus classique :

- Mail, spam

- Site internet compromis ou malveillant

- Installation de logiciel de source non fiable

- Réseaux sociaux

- Autres méthodes de propagation “basiques”

Comment fonctionne-t-il ?

Une fois sur votre poste, il va s’exécuter en mode silencieux en arrière-plan. Il va lancer un scan de tous vos lecteurs (Local ou Réseaux). Une fois le scan réalisé il va envoyer tous les fichiers (DOC, TXT, XSL, PPT, JPG,…) dans une archive/conteneur avec un mot de passe fort.

Une fois tous les fichiers voulu chiffrés, il supprimera les fichiers et vous alertera en demandant une rançon à payer rapidement en Bitcoin, sous peine de supprimer définitivement vos fichiers. La rançon à payer est aléatoirement définie entre 0,2 et 0,5 Bitcoin (120-350€).

Vous pourrez trouver la liste des fichiers chiffré dans %Mes Documents%\ « nom de fichier aléatoire.html ».

Comment éviter CTB-Locker ?

Nous vous recommandons comme d’habitude de ne pas ouvrir les emails envoyés par un metteur inconnu, d’autant plus s’il contient une pièce jointe ou lien.

Effectuez des sauvegardes de vos fichiers régulièrement. Il existe plusieurs logiciels permettant d’automatiser ce processus. Une fois la sauvegarde terminé, débranché votre disque dur ou autre afin que lui aussi ne soit infecté.

Mettez à jour votre système d’exploitation et vos logiciels (java, flash, pdf,…) , ceux-ci non patchés sont vecteurs d’attaque.

Activer l’UAC afin de prévenir dès l’élévation de privilège des comptes utilisateurs.

Toujours garder à jour et actif son anti-virus. Si un logiciel est détecté positif c’est qu’il contient certainement un fichier frauduleux. Pensez à re-télécharger le logiciel en question sur le site officiel de l’éditeur.

La meilleure ligne de défense contre les #ransomwares c’est d’avoir réalisé une sauvegarde de votre machine la veille.

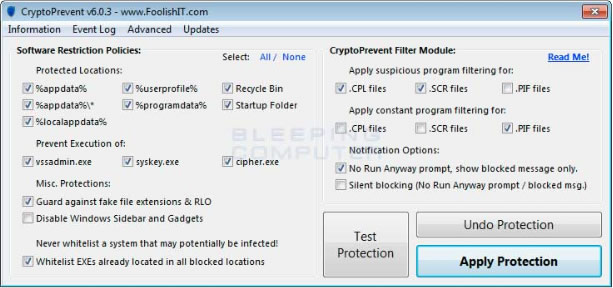

CryptoPrevent

Il s’agit d’un logiciel qui ajoute automatiquement des règles stratégie de restriction logicielle dans les chemins indiqués ci-dessous pour votre ordinateur.

Il y a aussi une option de la liste blanche des programmes existants en % AppData% ou% LocalAppData%. Cette fonction permet que les restrictions mise en place n’affectent pas les applications légitimes qui sont déjà installés sur votre ordinateur. Vous pouvez télécharger CryptoPrevent de la page suivante : http://www.foolishit.com/download/cryptoprevent/.

Stratégies

Appliquer des stratégies de restriction logicielle. Les administrateurs système doivent appliquer les objets de stratégie de groupe dans le registre pour bloquer les exécutables d’emplacements spécifiques. Cela est possible uniquement avec une édition Windows Professionnel ou Windows Server. L’option stratégies de restriction logicielle se trouve dans l’éditeur de stratégie de sécurité local. Après avoir cliqué sur le bouton nouvelles stratégies de restriction logicielles sous règles supplémentaires, les règles de chemins d’accès suivantes devraient être utilisées avec le niveau de sécurité non autorisé :

- “%username%\\\\\\\\Appdata\\\\\\\\Roaming\\\\\\\\*.exe”

- “%appdata%\\\\Microsoft\\\\Windows\\\\Start

Menu\\\\Programs\\\\Startup\\\\\\\\.*exe”

- C:\\\\\\\\\\\\*.exe

- “%temp%\\\\\\\\*.exe”

- “%userprofile%\\\\\\\\Start Menu\\\\\\\\Programs\\\\\\\\Startup\\\\\\\\*.exe”

- “%userprofile%\\\\\\\\*.exe”

- “%username%\\\\\\\\Appdata\\\\\\\\*.exe”

- “%username%\\\\\\\\Appdata\\\\\\\\Local\\\\\\\\*.exe”

- “%username%\\\\\\\\Application Data\\\\\\\\*.exe”

- “%username%\\\\\\\\Application Data\\\\\\\\Microsoft\\\\\\\\*.exe”

- “%username%\\\\\\\\Local Settings\\\\\\\\Application Data\\\\\\\\*.exe”

Comment réagir s’il y a infection ?

Ne pas payer la rançon, il n’y a aucune garantie que vous recevrez la clef pour déchiffrer vos fichiers. S’il s’avère qu’un de vos PC est infecté, il est recommandé de déconnecter le PC en question du réseau.

Supprimer le malware, en utilisant des outils tel que : SpyHunter , STOPzilla ou MalwareBytes. Pensez aussi à réaliser un scan anti-virus sur votre poste.

Il y a plusieurs méthodes pour récupérer vos fichiers, nous vous notons les deux principales :

Méthode 1 : sauvegardes

La première et la meilleure méthode consiste à restaurer vos données à partir d’une sauvegarde récente. Pensez à nettoyer votre PC avant.

Méthode 2 : logiciel de récupération de fichiers

Vous pouvez utiliser un logiciel de récupération de fichiers tels que R-Studio ou Photorec pour récupérer une partie de vos fichiers originaux. Il est important de noter, que plus vous utilisez votre ordinateur plus il sera difficile pour le programme de récupérer les fichiers supprimés.

Sources : BitDefender, Bleepingcomputer, Kaspersky

Les commentaires sont fermés.