Des chercheurs de la société Proofpoint ont récemment détecté une nouvelle version du rançongiciel CryptXXX (v3.100) comprenant des mises à jour et des améliorations, notamment un voleur de mots de passe, augmentant ainsi les risques associés au ransomware.

Si Locky fait toujours beaucoup parler de lui dans le petit monde des rançongiciels, CryptXXX n’est pas en reste ! En effet, la nouvelle version du malware découverte fin mai 2016 induit que les ressources partagées sur les réseaux sont dorénavant plus sensibles au chiffrement par un PC infecté par CryptXXX avec l’introduction du scannage des réseaux via SMB (Server Message Block, protocole principalement associé avec Microsoft Windows Domain et Active Directory).

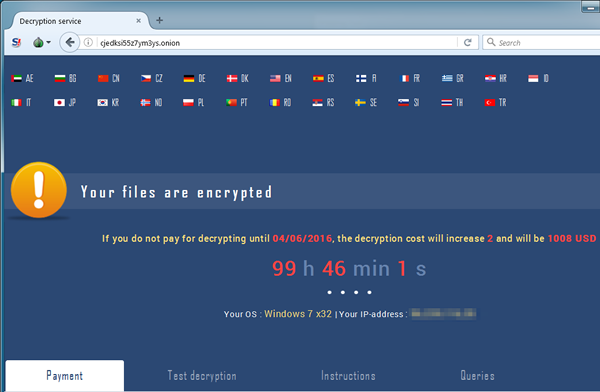

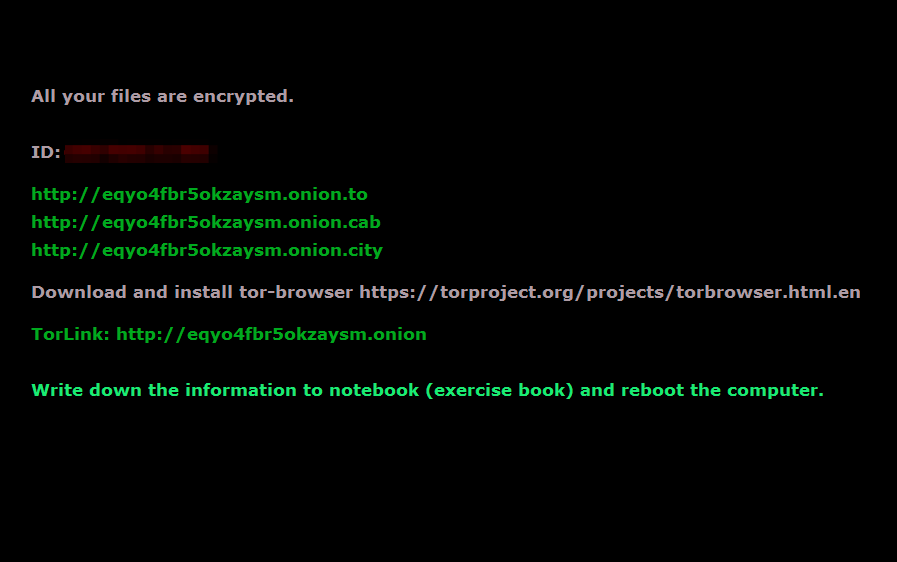

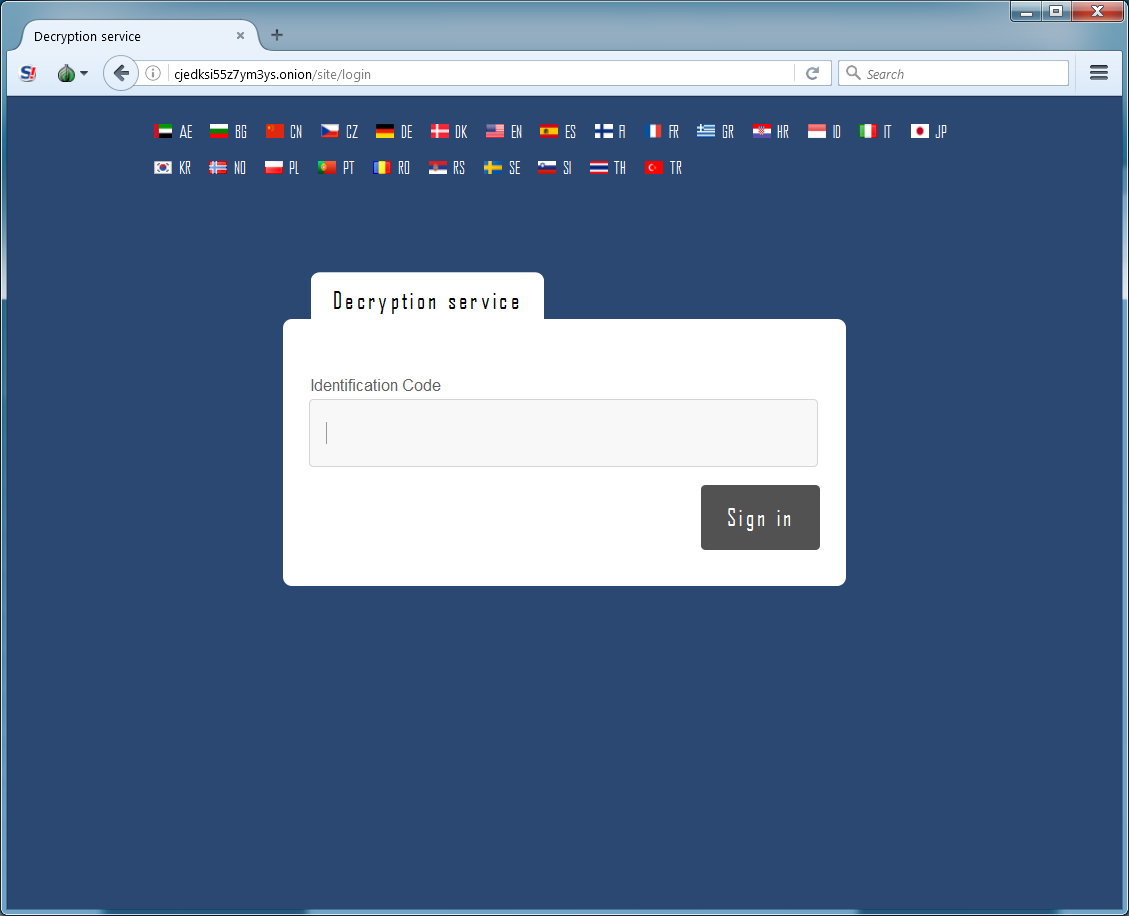

CryptXXX évolue rapidement : ses développeurs en sont déjà à la version 3.100, après seulement 6 semaines et la première identification du ransomware par les chercheurs de Proofpoint. Cette dernière itération de CryptXXX ne fait pas qu’outrepasser les outils de détection de chiffrement : elle utilise des SMB pour scanner des ressources partagées sur le réseau et chiffrer les fichiers, installe un module StillerX afin de dérober des données privées sensibles, ajoute également un nouveau portail de paiement et, pour finir, change l’extension des fichiers chiffrés des précédents versions. Pour couronner le tout, un système de blocage d’écran des PC infectés accentuant la difficulté à accéder au système de fichiers pour l’administrateur fait son apparition…

Le module StillerX afin de dérober des identifiants d’un large panel d’applications tels que les VPN Cisco, le gestionnaire d’informations d’identification de Microsoft (Microsoft Credential Manager), l’historique et les cookies des navigateurs Web, les clients FTP, les applications de messagerie et des plates-formes de jeu en ligne (casino, poker, etc). Le password stealer est identifiable sur une machine infectée par le biais de la présence des fichiers stiller.dll, stillerx.dll et stillerzzz.dll sur le système infecté. Notons que le module StillerX est autonome et non lié à CryptXXX, qui lui-même, peut être injecté via d’autres menaces comme les exploits kits. StillerX est développé en Delphi, tout comme le ransomware qui l’embarque.

« Outre les informations d’identification des fonctions de saisie, nous avons trouvé des routines, inutilisées, propres aux systèmes d’empreintes digitales et des routines d’exfiltration de données. Cette nouvelle version de CryptXXX est capable de trouver des ressources partagées sur le réseau, listant les fichiers dans chaque répertoire partagé, et les cryptant un par un. »

Les cybercriminels derrière CryptXXX cherchent manifestement à trouver d’autres moyens de monétisation en plus du paiement d’une rançon. De plus, l’outil gratuit de Kaspersky Lab servant à déchiffrer les données prises en otages par le ransomware n’est plus opérationnel contre la dernière version de CryptXXX. Espérons que cela entrainera une simple mise à jour comme la version 2.x de CryptXXX l’avait déjà imposé en avril.

Les auteurs ne comptent visiblement pas se laisser dépasser par les technologies de détection et d’éradication, et le nombre et la cadence des mises à jour le prouve clairement :

- 1.001 le 16 avril

- 2.000 le 29 avril

- 2.006 le 9 mai

- 2.007 le 11 mai

- 3.000 le 16 mai

- 3.002 le 24 mai

- 3.100 le 26 mai

Proofpoint s’inquiète par ailleurs de l’augmentation rapide de la propagation du malware. Prudence !

Les commentaires sont fermés.