Kaspersky Lab alerte sur deux groupes cybercriminels (Metel et GCMAN) exploitant le trojan bancaire Carbanak 2.0. Des dizaines de millions d’euros ont été dérobés via ce biais en 2015 un peu partout dans le monde.

« Désormais, la phase active d’une cyberattaque devient plus courte. Une fois que ses auteurs sont passés maîtres dans une opération particulière, il leur faut à peine quelques jours ou une semaine au maximum pour s’emparer de ce qu’ils veulent et disparaître », commente Sergey Golovanov, chercheur principal en sécurité au sein de l’équipe GREaT (Global Research & Analysis Team) de Kaspersky Lab.

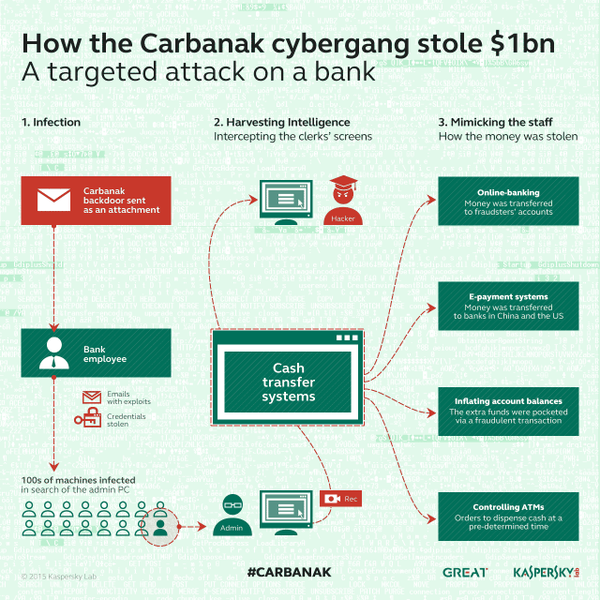

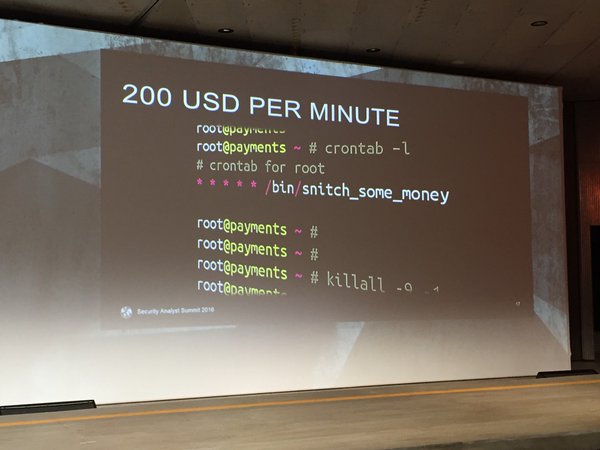

Des dizaines de banques ont perdu des millions en 2015 juste par le biais des activités cybercriminelles de ces deux groupes. Le but du malware est de prendre le contrôle des machines à l’intérieur même des banques afin de contrôler les transactions financières, y compris au sein des distributeurs automatiques de billets (DAB). L’astuce de ces gangs est d’annuler chaque transaction après le retrait des fonds, afin de masquer temporairement la fraude.

En une seule nuit, ces cybercriminels peuvent vider entièrement un DAB !

Au cours de l’enquête, les experts de Kaspersky Lab ont découvert que les opérateurs de Metel perpètrent leur infection initiale par le biais de mails via la technique désormais bien connue du spear-phishing, accompagnés de pièces jointes malveillantes. Le tout se fait à partir du kit d’exploitation pirate Niteris, exploitant principalement des vulnérabilités dans les navigateurs Web des victimes. Une fois qu’un réseau est pénétré, les cybercriminels se servent d’outils légitimes d’audit intrusif (pentesting) pour se déplacer à l’intérieur, piratant le contrôleur de domaine local pour, en définitive, localiser et prendre le contrôle des ordinateurs utilisés par les employés de la banque responsables du traitement des cartes.

Le cyber-casse bancaire continuera en 2016 selon les prévisions

Le groupe Metel est toujours actif et l’enquête sur ses activités se poursuit actuellement. À ce jour, aucune attaque n’a été repérée en dehors de Russie mais il y a lieu de soupçonner que l’infection est beaucoup plus étendue et il est conseillé aux banques du monde entier de vérifier pro-activement si elles ne sont pas atteintes. Vous pouvez en complément d’information consulter le rapport 2015 de Kaspersky Lab sur les attaques via phishing.

« Les attaques contre les établissements financiers découvertes en 2015 sont le signe d’une tendance inquiétante des cybercriminels à se tourner résolument vers les méthodes APT. Le gang Carbanak n’est que le premier d’une longue série : les cybercriminels apprennent désormais rapidement à se servir de nouvelles techniques pour leurs opérations et nous en voyons un nombre croissant attaquer, non plus de simples usagers, mais directement des banques. Leur logique est simple : prendre l’argent à la source », avertit Sergey Golovanov. « Notre but est donc de montrer comment et où, précisément, les menaces peuvent frapper pour s’en prendre à votre argent. Je pense qu’après avoir entendu parler des attaques GCMAN, vous allez vouloir vérifier la protection des serveurs de votre banque en ligne. Tandis que, dans le cas de Carbanak, nous conseillons de protéger la base de données qui renferme les informations sur les titulaires de comptes, et pas uniquement leurs soldes. »