La société d’hébergement Web française OVH est frappée depuis plusieurs jours par une très violente attaque DDoS atteignant un sommet faramineux de 1 Tbps. Il s’agit pour le coup de la plus grande attaque DDoS jamais enregistrée sur Internet à ce jour.

OVH compte parmi les plus importantes société d’hébergement Web du monde. Cependant, le réseau de l’hébergeur Web doit faire face à une gigantesque cyberattaque de type déni de service distribué (DDoS) atteignant un pic de trafic de flood record, encore jamais atteint à ce jour sur Internet : 1 Tbps.

Une attaque DDoS record

Mais comment les cybercriminels à l’origine de cette violente attaque s’y sont-ils pris pour envoyer autant de trafic ? Octave Klaba a répondu partiellement à cette question cruciale en expliquant, toujours via son compte Twitter, que les assaillants ont utilisé des objets connectés (Internet des Objets), et plus particulièrement des caméras de surveillance IP pour mener la cyberattaque à l’encontre de l’entreprise (sans toutefois donner la marque des appareils incriminés et non sécurisés) :

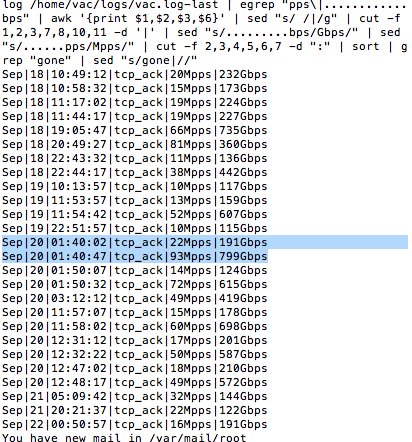

This botnet with 145 607 cameras/dvr (1-30Mbps per IP) is able to send >1.5Tbps DDoS. Type: tcp/ack, tcp/ack+psh, tcp/syn.

Bien que OVH ait un système anti-DDoS très avancé, beaucoup de clients ont pu remarquer des crashs inexpliqués sur leur hébergement Web, ce qui n’est pas franchement étonnant au vue de l’envergure de l’attaque très complexe à mitiger…

Rappelons que ce type de cyberattaque est très prisée par les cybercriminels, et vise souvent les entreprises. Par exemple, il y a à peine quelques jours, c’est le blog du journaliste d’investigation en cybercriminalité Brian Krebs (KrebsOnSecurity) qui a été visé par une attaque DDoS de 665 Gbps (l’attaque a fait suite à une dénonciation d’un important opérateur d’attaques DDoS dans un article). Et juste une semaine avant cela, c’était la BBC qui était frappé par une cyberattaque du même type atteignant 600 Gbps. A chaque fois, des objets connectés ont été repérés en masse au sein des botnets ayant mener les attaques massives, preuve que ce type d’objet n’est pas sécurisé et peut être un redoutable danger pour les infrastructures Web !

Notons que l’intensité de l’attaque a été réduite en amont par Akamai, mais que les attaquants n’ont pas abandonné pour autant et que le site officiel d’OVH a été hors ligne durant un moment.

La faute des objets connectés non sécurisés

L’Internet des objets créer une énorme masse croissante d’objets physiques de toute sorte disposant d’une adresse IP et utilisant le réseau Internet. Or, dans le cas mentionné ci-dessus, les attaquants ont massivement piraté des caméras de surveillance IP pour développer un réseau de zombies capable de lancer une large attaque DDoS et cibler les serveurs d’OVH. Les systèmes de vidéosurveillance sont souvent livrés avec des identifiants et des mots de passe de connexion faibles ou par ceux installés par défaut, pouvant être piratés soit par simple dictionnaire, soit par une légère attaque par force brute. Dans le cas présent, il s’agit d’un immense botnet contenant 145 607 caméras IP détournées !

Il y a quelques mois, des chercheurs en sécurité avaient pointé du doigt le fait que le groupe de pirates informatiques Lizard Squad avait largement exploité les systèmes de vidéosurveillance pour mener d’importantes attaques DDoS. Les cabinets de prévention des attaques DDoS Sucuri et Incapsula ont révélé de leur côté que des dizaines de milliers de caméras de vidéosurveillance connectées dans le monde ont non seulement été piratées, mais aussi transformées en botnet DDoS géant. La cause à tout cela est l’authentification très faible à ces dispositifs.

Note : Actuellement, tout est redevenu normal chez OVH.

les caméras non sécurisées et non cryptées devraient tout simplement être interdites!

elles contiennent des images donc du droit à l’image: des images de personnes physiques! qui n’ont pas à être divulguées, visionnées, volées, rien.

qu’on puisse capter, détourner ça est une aberration: les caméras servent les voleurs et l’insécurité au lieu de protéger!!!

Essayez de rectifier les fautes d’orthographe avant que tout le monde ne les remarque.

Bonjour,

Oups, bien vu… merci !

Il reste une petite coquille: “ou par installés par défaut”

Bien vu il manquait un mot, merci.

Ok, maintenant je comprends les problèmes

Ok, maintenant je comprends les problèmes récurrents de Hubic 🙂

Sauf erreur de ma part, mais les devices ne semblent pas avoir été hackés, mais – vu le type de paquet reçu par OVH – simplement cartographiés. Des paquets spoofés avec l’adresse IP ont été envoyé à ces devices pour que leurs réponses (ack & co) soient envoyées sur le réseau OVH.

Ce n’est vraiment pas étonnant, les caméras de surveillance se vendent très bien, sont vendues à des amateurs ou sont installées par des pseudo-professionnels qui ne connaissent rien à la sécurité.

Sans compter qu’elle sont fabriquées en asie par des personnes qui ne savent pas coder, il suffit de se connecter dessus pour se rendre compte du niveau des devs !

J’ai déjà dépanné de nombreuses caméras et voici le constat :

– Des caméras placé dans la DMZ pour simplifier l’accès distant

– Des caméras avec des accès par defaut : admin/admin, user/user, etc

– Des caméras avec des mots de passe impossible à changer

– Des caméras avec des mots de passe d’une complexité de 4 chiffres max

– Des firmware impossible à mettre à jour

– Des interfaces web nécessitant l’installation d’un plugin non vérifié pour s’y connecter

– Des caméras reparamétrées par des bots

…

Pour le moment, je n’ai jamais vue des caméras sécurisées

Très intéressant.

On est à la limite de l’incompétence volontaire ?

Si les chinois sont à la fois les plus gros producteurs d’objets connectés et les plus gros hackers, est-ce qu’on peut y voir une volonté de rendre vulnérable le tous le réseau ?

Pour avoir tester de la caméra IP chinoise, elles sont toutes non sécurisé.

Après, je ne suis pas sûr que des constructeurs comme AXIS soient nécessairement à mettre dans le même panier (même si je ne m’avance pas)…

Les commentaires sont fermés.