Une superbe organisation, des épreuves très stimulantes et bien conçues, une logistique sympathique. au final, plus de 100 personnes pour les conférences, et près de 200 pour le concours, autant dire que c’était une réussite totale. Merci aux organisateurs pour ce bel évènement.

Les conférences

Les conférences traitaient de différents sujets, tous très intéressants.

Sébastien Bombal a ouvert le bal sur un sujet assez peu technique et plutôt orienté RSSI, où il expliquait comment gérer les aspects outsourcing du point de vue du management de la SSI, notamment en regard aux trio de normes ISO 9001, 14001 et 27001 mais également ITIL, Cobit et eSCM. Peut-être un peu abscons pour la plupart des personnes présentes dans l’amphi, car celles-ci n’avaient vraisemblablement pas le profil type « RSSI ». En ce qui me concerne cependant j’ai apprécié, et ai pu découvrir cette norme eSCM permettant de mieux gérer les aspects contractuels en cas d’outsourcing. Il en existe plusieurs variantes, adaptées selon le contexte (et à ne pas confondre avec ceci… merci Google !) : eSCM-SP correspond aux exigences contractuelles vis-à-vis du client pour les Service Providers (eSourcing Capability Model for Client Organizations), et eSCM-CL gère les aspects contractuels avec les clients (eSourcing Capability Model for Service Providers).

Axelle Apvrille est une chercheuse qui travaille pour Fortinet et est spécialisée en reverse et analyse de malware et virus sur téléphones mobiles. Et elle nous a fait peur, car ce n’était pas du discours commercial mais bel et bien un avis de chercheur qui passe son temps à découvrir les nouvelles menaces. Manifestement, la tendance est clairement en train d’évoluer vers de plus en plus de malware spécialisés pour téléphones Android, iPhone et autres choses répandues. Malwares pour l’essentiel conçus par des organismes cybercriminels à vocation lucrative ; l’objectif de la plupart des attaques visant à installer un process en tâche de fond, qui accède à Internet pour exfiltrer des données personnelles, ou bien envoie des SMS surtaxés… J’ai bien aimé le côté technique, code assembleur à l’appui A noter que l’équipe a également conçu deux épreuves de reverse-engineering sur SymbOS pour le concours du soir, sympa !

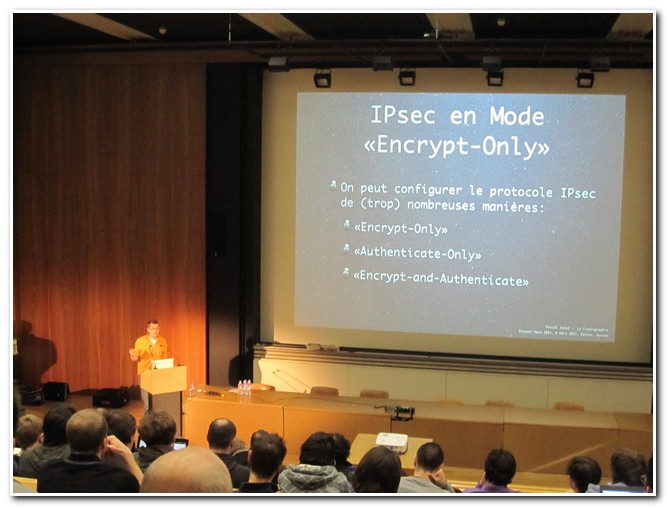

Puis nous avons fait de la crypto, enfin presque… Pascal Junod, enseignant-chercheur et cryptologue à Yverdon a démontré quelques attaques crypto efficaces sur les systèmes embarqués, montré que la quasi-totalité des librairies Opensource de fonctions crypto (Libssl, Openssl et j’en passe) sont toutes plus ou moins faillibles sur un certain nombres d’attaques, et que leur implémentation sur PC était déjà assez moyen mais que sur système embarqué c’était la catastrophe ! Tout ça plus ou moins par la faute de deux ou trois chercheurs de renommée mondiale qui ont découvert toutes ces failles et n’ont rien trouvé de mieux que de tout breveter pour revendre les méthodes de protection à qui en aurait besoin. Nous avons également eu le droit à une démonstration en live de timing-attack sur du RSA, et une explication de la faille MS10-070 qui joue sur un problème de padding des blocs de données à chiffrer. De quoi s’inquiéter un peu, tout de même !

Petite pause café, puis retour en amphi avec Dominique Climenti qui nous a montré une manière encore plus efficace pour récupérer les clefs privées des codes RSA : l’hypnose ! Dominique est en effet muni de talents divers, et outre sa fonction d’ingénieur sécurité au Canton de Genève, il est également magicien, danseur de tango et mentaliste ! Il a monté à plusieurs reprises différents spectacles sur le sujet, et nous a (trop brièvement, malheureusement) exposé les principaux principes qui permettent de faire croire des choses à un individu tiers, lui faire révéler des infos à son insu, etc. Le parfait guide de l’ingenierie sociale, en quelque sorte ! C’était tout simplement passionnant (à croire que tout l’auditoire était sous hypnose en l’écoutant !), mais le timing ayant du mal à être respecté, il a fallu passer à la conférence suivante.

Compass Security est connu pour un certain nombre d’outils sécurité. Alexandre Herzog nous a montré une faille de l’ASP .NET permettant de faire passer comme une lettre à la poste toutes sortes de chose tels que du cross-site scripting malgré la panoplie de techniques de protection désormais intégrées sous IIS. Le problème est en fait dû à un champ HTML caché, le Viewstate, qui permet d’encoder (en base 64) des choses pouvant être malicieuses sans passer par toutes les couches d’inspection de IIS. D’autres problèmes liées à ce même champ existent, tels que l’absence de chiffrement du contenu par défaut, ou le problème MS10-070 cité par coïncidence juste auparavant par Pascal Junod dans sa présentation. J’ai également appris l’existence d’un outil d’analyse web gratuit appelé Fiddler, qui se met en mode proxy entre le navigateur et le site à tester, et qui va très prochainement remplacer mes Paros Proxy et WebScarab que j’utilisais jusqu’à présent ; car il m’a l’air vraiment mieux !

Enfin, la conférence de clôture. Elle portait sur la sécurité des systèmes d’information vue du bout de la lorgnette d’un ancien démomaker, et comment cela se passait il y a (déjà) 20 ans de cela, en 1991. Des débuts sur MO5 à l’Atari ST en passant par le Commodore 64, les différentes méthodes de protection de code ont été présentées et pour finir en beauté et en musique avec la présentation de l’Union Demo sur Atari ST, et son copieur de disquettes intégré.

Le concours

Quant à lui, pas mal non plus.

Quelques photos sympathiques, pour montrer l’ambiance festive parmi les presque 200 participants (l’organisateur, SCRT, a du refuser des entrées, c’est pour dire !)

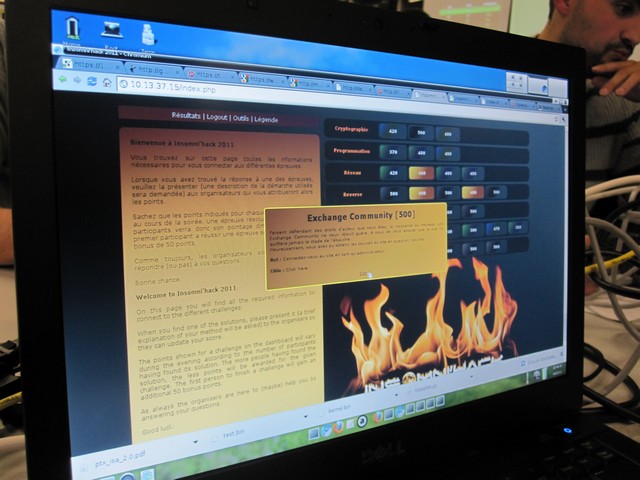

La page de démarrage du concours… Il y avait des badges RFID pour valider les épreuves réussies, amusant !

Hackers à l’oeuvre

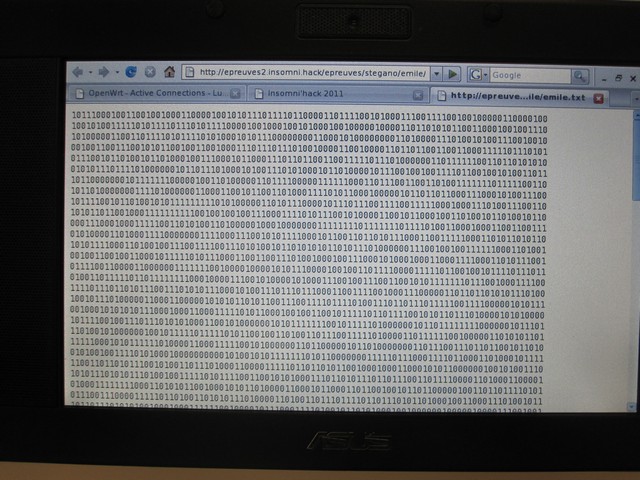

Une des épreuves de stégano :

Le site web avec les épreuves et le suivi de la progression des équipes :

Le Quartier Général des organisateurs

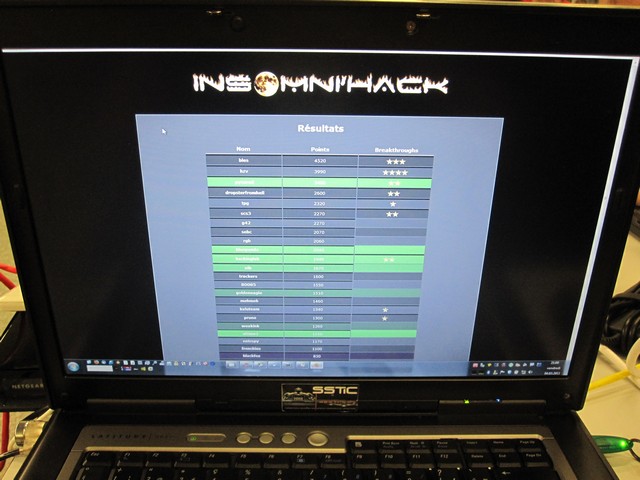

Les scores en temps réel. Largement en tête l’équipe Bles, suivi par HZV.

Equipe qui se fait interviewer par Couleur 3 ! La journaliste était un peu surprise de découvrir ce milieu étrange…

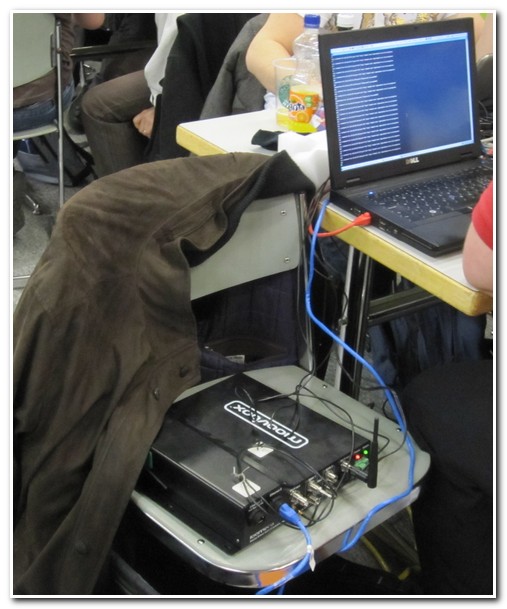

Des participants prévoyants, qui avaient carrément emporté leur borne GPRS avec eux pour bénéficier d’Internet !

Source : Article original par Bruno Kerouanton via bruno.kerouanton.net